SOLARWINDS ORION 平台遭 SUNBURST 目標式攻擊最新研究與分析

近期一個針對政府單位國家層級的資安威脅正設法滲透入侵大量的組織單位,包括多個美國政府機構。他們將惡意程式植入 SolarWinds 公司的「Orion」IT監控管理軟體的更新系統,藉此散播一個名為「SunBurst」的後門程式。根據 SolarWinds 公司的資料,目前全球有 33,000 家企業單位使用 Orion 的軟體,其中 18,000 家已直接遭受惡意程式入侵影響。隨著越來越多的細節被披露,這顯然是迄今為止最難以捉摸和最嚴重的網路攻擊之一。

在過去的一段時間裏,FortiGuard 實驗室的研究團隊不遺餘力地揭露了更多的攻擊細節,確保我們的客戶免遭威脅入侵,這些細節可以在我們的 威脅情報部落格 中找到。在我們的部落格中,我們分享許多我們學習到的細節,如何透過我們現有的系列產品來提供防護,以及我們可以更進一步借助 FortiEDR 平臺採取的主動資安防護措施來確保客戶資訊安全無虞。

SunBurst 攻擊概述

為了幫助讀者更好地了解此攻擊活動,我們將在較高的層面上描述在初始滲透之後,SunBurst 惡意程式和攻擊者所採取的步驟。

攻擊者在成功滲透到供應鏈之後,SunBurst 將一個名為 SolarWinds.Orion.Core.BusinessLayer.dll 的後門程式被置入於軟體分發系統中,並且被安裝成為成來自供應商的更新程式包的一部分。下載後,它會在進行任何操作之前休眠 12 到 14 天。

在等待期結束後,這個後門將採取措施確保它是在攻擊者針對的環境之中執行,而不是在一些低價值的組織、在沙箱或其他惡意程式分析環境中執行。攻擊者似乎想要在執行特定任務時儘可能地避開惡意程式偵測。

以下為執行此操作所需步驟的高階描述:

透過電腦網域名稱查驗,檢查受感染機器的網域名稱來確定:

不包含某些字串。

非 SolarWinds 的網域。

不包含 “test” 字串。

驗證沒有在執行分析工具,如:WireShark 網路封包分析工具。

檢查並確定沒有不想要的安全軟體在執行。

一旦完成所有查驗,它將呼叫攻擊參與者,並發送受害組織的識別資訊。

注意:由於被此惡意程式攻擊的大多數組織都不是攻擊者期望的目標,因此對於許多組織來說,攻擊似乎已經結束。

C2 網域名稱的組成其前綴是根據機器的資料所產生,圖1為範例:

下一步,攻擊參與者利用一個名為 TEARDROP — 僅存在於記憶體中的有效負載,來傳遞一個 CobaltStrike 信標於其他有效負載之中。CobaltStrike 是一個商用的、功能齊全的滲透測試工具,並自詡為攻擊對手的模擬軟體。然而,它也經常被攻擊者所利用。到目前為止,FortiEDR 已經即時主動檢測並封鎖了包括此次事件和其他許多利用 CobaltStrike 的攻擊。

積極主動緩解 SunBurst 攻擊活動

隨著入侵指標 (IOCs) 被披露,通過調查發現,FortiGuard 實驗室和其他團隊分析了 “Sunburst” 的所有資料,然後設計了一個主動的策略來緩解攻擊,並幫助組織了解其影響。

如前所述,大多數組織都不是駭客攻擊目標,因此該惡意 DLL 檔案的存在並不一定造成損害。

Fortinet 為確保客戶安全所採取的步驟:

所有已發佈和後續的 IOCs 都立即新增到我們的雲端智慧和特徵碼資料庫中,確保 Fortinet 的安全解决方案(包括 FortiGate、FortiSIEM、FortiSandbox、FortiEDR、FortiAnalyzer 和 FortiClient)都能成功檢測到惡意程式。隨著新的 IOCs 被發現,它們也將立即被新增到我們的資料庫中。

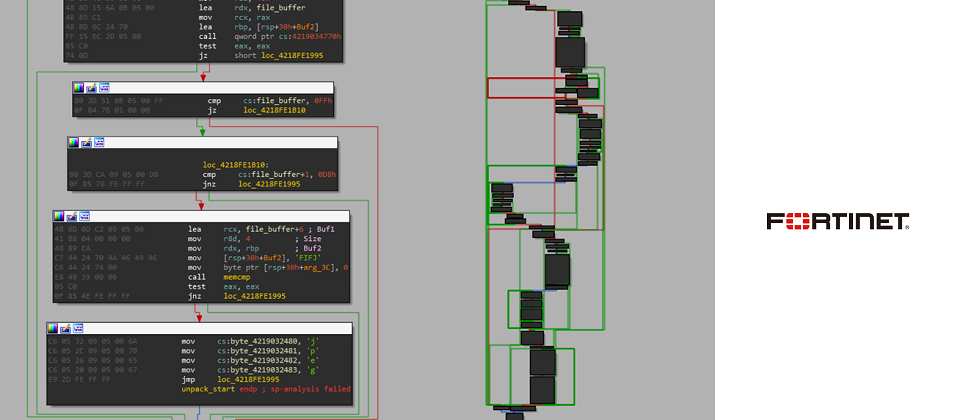

為了重建攻擊並獲得更多的訊息與指標,FortiGuard 實驗室的研究和威脅情報團隊根據最初披露的資訊尋找更多指標。作為這項工作的一部分,我們發現並分析了 TEARDROP 的一個新變種。在圖2中,您可以看到這個 TEARDROP 變種讀取了偽造的 jpeg 檔頭及主要的解封程序:

我們還主動掃描我們的 FortiEDR 雲端資料庫,尋找相關跡象,以確定客戶是否可能已遭入侵。我們也正在聯絡可能受到影響的客戶。

我們的 MDR 和 FortiEDR 研究團隊還設計了一些工具,可以幫助組織了解入侵的範圍,如果他們受到這種供應鏈攻擊的影響。這些工具可以依要求與客戶共享。如前所述,大多數組織都不是目標,了解入侵的範圍對於確定後續步驟非常重要。

針對 TEARDROP 和 CobaltStrike 的檢測

除了根據特定的 IOCs 檢測外,我們研究團隊的分析已經確定,FortiEDR 平臺能够運用其記憶體程式碼追踪技術,即裝即用且無需任何預先具備任何針對此威脅的知識,就可以保護設備免於 CobaltStrike 和 TEARDROP 的攻擊。FortiEDR 已經無數次證明能够即時封鎖 CobaltStrike 於現實的資安事故中,如圖3範例:

總結與建議

1. 端點防護:對具有 Fortinet 資安解決方案和 SolarWinds Orion 2019.4 至 2020.2.1 HF1 的客戶

a、FortiClient、FortiEDR 和 FortiGate 都能檢測並封鎖這些惡意程式的執行。

b、根據設計,任何受支持的 FortiEDR 版本無需更改或升級都可立刻檢測並防護這種攻擊、執行的後果。

i. 確保設定執行後的安全政策為阻擋模式。

即使系統已經通過可信任的來源受到入侵,這也可以允許您阻止惡意行為,例如此次的供應鏈攻擊。

ii. 應用預設情境的安全政策,這些政策可以在發生惡意行為或不確定的活動時採取主動措施。 在這次的案例,將會刪除相關聯的 DLL 檔案。

c、如果您訂閱了 MDR 威脅偵測應變服務或在攻擊發生時未處於防護模式,請與 MDR 團隊合作,以協助您主動找出資安威脅。

2. 端點防護:對非 Fortinet 但是SolarWinds Orion 2019.4 至 2020.2.1 HF1 的客戶

a、根據發佈的 IOCs (SHA-1 雜湊碼) 來鑑識驗證已知惡意檔案的存在:

d130bd75645c2433f88ac03e73395fba172ef676

76640508b1e7759e548771a5359eaed353bf1eec

2f1a5a7411d015d01aaee4535835400191645023

395da6d4f3c890295f7584132ea73d759bd9d094

1acf3108bf1e376c8848fbb25dc87424f2c2a39c

e257236206e99f5a5c62035c9c59c57206728b28

6fdd82b7ca1c1f0ec67c05b36d14c9517065353b

bcb5a4dcbc60d26a5f619518f2cfc1b4bb4e4387

16505d0b929d80ad1680f993c02954cfd3772207

d8938528d68aabe1e31df485eb3f75c8a925b5d9

c8b7f28230ea8fbf441c64fdd3feeba88607069e

2841391dfbffa02341333dd34f5298071730366a

2546b0e82aecfe987c318c7ad1d00f9fa11cd305

e2152737bed988c0939c900037890d1244d9a30e

b、威脅狩獵於您的記憶體中尋找 IOCs 例如: TEARDROP 或 COBALT STRIKE。相關的 YARA 簽證詳列於此。

c、根據組織中最初感染的時間線尋找可疑被置入的檔案。當以下的惡意 DLL 檔案存在,就是一個潛在的 IOC:

c:\Windows\SysWOW64\netsetupsvc.dll 檔案。

d、如果檢測到這些 IOCs 中的任何一個,請將所有受影響的電腦以及這些電腦上所有使用者帳戶視為已遭洩露。撤銷所有帳戶憑證並隔離設備以供進一步調查。

最佳實踐方式

此次事件再次強調了維護軟體和系統時所需要的最佳實踐。以下是每個組織應採用的三個重要的最佳安全實踐:

所有新的更新和補丁都應該在部署前透過沙箱或類似的分析工具執行,以利識別惡意程式和供應鏈攻擊。在這次的案例中,FortiSandbox 會將有問題的DLL 檔案標示為惡意的,並在它影響網路安全之前將其删除。

進階的端點檢測及回應技術是任何資安策略的重要組成部分。在端點和伺服器上部署 FortiEDR 可以防止類似 CobaltStrike 和 TEARDROP 這樣的惡意程式被執行。

網路分隔是保護當今先進網路所需的另一個關鍵的安全策略。部署內網區隔防火牆作為 零信任網路 策略的一部分,例如 FortiGate 平臺,可以防止惡意程式在網路上的傳播。

更多幫助

尋求幫助以了解其組織遭受此網路資安攻擊情形的企業或利用 FortiEDR 解決方案來預防檢測類似攻擊的企業,可以透過 FortiGuard 事故回應服務網頁與我們聯繫。

了解更多關於 FortiGuard 實驗室 威脅研究和 FortiGuard 安全訂閱和服務 資訊,歡迎 註冊 FortiGuard 實驗室的每週威脅情報。

進一步了解 Fortinet 的 免費資訊安全培訓計畫 或 Fortinet 網路安全專家計畫、網路安全學院計畫 和 FortiVet 計畫。