Cyber Insight

受訪者/陳佳宏 寶誼資訊執行長

當世界如火如荼進行網路資訊效率提升與創新兼具的驅動下,應用程式介面(Application Programming Interface,API),一系列串接各項應用程式的角色成注目的焦點。現今企業已經普及化的透過API進展串接系統、應用與服務,同時許多推動數位轉型或是開創新業務的產業,例如金融服務業、政府推動Open Banking的觀念、IoT物聯網到智慧城市,均透過API串接各項應用程式,我們幾乎可以說,凡是有聯網就有API的出沒。

API 是一個開放的程式環境,大家只要依循既定的規則,即可進行資料、程式方面的交換與串聯,如果我們沒有做好資料、應用程式方面的安全防護,即便我們進行API加密,於加密過程中也會延伸資料安全的問題,例如重要客戶資料、交易資料遭有心人士透過API盜取,還有近年來國外網站服務也發生過幾起重大損失的API漏洞事件, 2018年美國郵政署的一項Informed Visibility的網頁服務,恐暴露6千萬筆用戶的電子郵件、帳號、用戶名稱;2019年 LandMark White(澳大利亞最大的房地產估價公司)發生API漏洞事件,導致房產估價細節和客戶資訊外洩。

一般API應用程式防護的作法是將資料加密,但是,大家都知道當資料進行加密的過程中系統會有延伸問題的瓶頸,例如機器效能不佳,造成營運效能降低;因為加密機制所需,企業需要增購設備,營運成本增加,這些均是進行加密過程的問題瓶頸。

目前無論是政府或企業單位,普及與創新透過API進行串接各項應用程式,我們幾乎可說,凡只要有連網就有API的出沒。

寶誼資訊執行長陳佳宏表示,讓API功能成為企業營運的助力,而不是成為耗費成本降低效率的功能是寶誼資訊代理Ubiq Security的使命,API的資安防護,對政府、企業單位更需要有一套既快速也便利的軟體工具, 百分百API加密軟體工具Ubiq Security資安產品即為最佳選擇。陳佳宏也特別強調,寶誼資訊顧問團隊多年參與無數的政府、企業單位的資安防護建置規劃、技術導入、教育訓練專案,將近二十年的實戰經驗,他表示尤其最需具備加密機制的企業關鍵單位分別為開發、稽核與資安單位。

寶誼資訊獨家代理的Ubiq Security,應用程式加密是直接將加密機制整合到每一項應用程式中,讓開發人員原本需要執行的應用程式加密機制工作,直接交由Ubiq Security取代,可以立即節省開發人員的時間並提高整體應用程式的安全性,其簡單、快速,透過2 API Calls和3 Line of code程式碼,開發人員幾分鐘內即可輕鬆啟動加密機制。

API加密的七步驟,如下:

(1) 用戶註冊一個帳戶

(2) 登入UBIQ儀表板

(3) 註冊應用程式

(4) 取回一組API金鑰

(5) 下載用戶資料庫

(6) 新增三行程式碼到其應用程式

(7) 開始執行加密和解密

關於寶誼資訊

寶誼資訊BAOYI INFORMATION CO., LTD是一家提供資訊安全產品代理與加值整合顧問服務的公司,透過專業紮實的技術顧問團隊,支援合作夥伴(經銷商)服務需求,創造最大價值,並從提供客戶完善規劃、到導入建置至維護服務,完整解決客戶所面臨的資安難題,廣受合作夥伴(經銷商)信賴與客戶好評。我們深信產品加上專業技術與服務熱忱,是永續經營之本,並期許和合作夥伴(經銷商)與客戶,建立長久合作信任基礎與寶貴友誼。

更多寶誼資訊相關資料,歡迎瀏覽:www.baoyi-info.com.tw

連絡電話:02-2308-7700 業務洽詢:sales@baoyi-info.com.tw

2020年被公認為充滿混亂與災禍的一年。各式各樣的大事件諸如新冠肺炎、中亞東歐台海等地的地緣政治衝突、英國脫歐、美國總統大選都將世界各地的人們帶向跟過去截然不同的生活。TeamT5 在過去一年中持續幫助受到國家力量支持的針對性攻擊行動 (或稱APT攻擊) 所受害的單位。同時間TeamT5的威脅情資團隊也主動追蹤APT攻擊者的各類行蹤。跟真實世界相比較,網路世界的混亂情況並不亞於我們於現實世界所見,同時網路世界的衝突有很大一部份是真實世界的映射或延伸。本篇文章將探討TeamT5在2020年所觀察到的台灣威脅態勢。

在本篇文章中,我們首先會為你介紹我們在2020年所觀察到的重大趨勢,包含了:

- APT攻擊的演進,網路間諜不再是惟一的攻擊手段

- 供應鏈攻擊成為2020年APT攻擊的主要攻擊方式之一

- 由新冠肺炎所引發的網路攻擊

接著我們會針對所觀察到的攻擊行動進行分析,試圖以產業別以及攻擊族群視角來進行網路威脅情資的剖析。文章的最後則是我們對如何應對網路攻擊不斷變化的建議作為總結。

2020年所公開的網路攻擊中,影響最深遠的當數中國APT攻擊者於五月時針對多個能源產業公司所進行的勒索軟體攻擊。TeamT5研究顯示這是一個來自中國惡名昭彰的APT攻擊族群,規畫已久的攻擊行動。這個行動究竟是攻擊者單純以獲取金錢為目的所發起的勒索行動,抑或是以勒索軟體為掩護的政治嚇阻行動(時值5/20台灣總統上任前) ,背後的答案依舊成謎。無論如何,本次的攻擊行為已為中國對台APT攻擊行動劃下新的里程碑:中國APT已針對台灣進行二十年以上的攻擊但行動範圍都維持在竊取機密為目的而進行網路間諜行動,這次攻擊意味著攻擊者將開始採用更多元的戰術來對台灣進行網路打擊行動。

另一個發生在PTT BBS 論壇上的攻擊行動可以佐證我們的臆測:在2020年七月,TeamT5追蹤了一連串的BBS爆料貼文,試圖詆毀台灣政府與軍方的形象,攻擊者使用了多個境外跳板IP位址來試圖隱藏他們的來源,然而TeamT5的情資資料庫顯示其中一個來源IP曾被某個鎖定台灣已久的APT攻擊族群所使用;無獨有偶,我們也獲得某訊息來源指出該APT族群正是隱身在此次行動背後的攻擊者。我們相信這兩個事件正是一個警訊,告訴我們中國APT族群正在嘗試各種過去沒使用過的手法來作更多樣性的攻擊行動。

TeamT5曾在過去示警過供應鏈攻擊手法的危險性 [2] ,研究顯示它在2020 年已經成為APT攻擊一種主要入侵手法之一:2020年12月被揭露的SolarWinds/SUNBURST 攻擊行動無疑是當前最成功的案例之一,受害目標包含了許多美國高層政府部門,全球前五百大公司,甚至數個資安廠商本身也在本次攻擊中被攻擊者攻陷,它的手法精細而行動縝密以致於目前仍無法掌握整個攻擊全貌。在台灣,TeamT5也觀察到至少三波的攻擊行動使用了類似的手法:攻擊者先針對服務供應商進行滲透,再進一步利用供應商的產品或服務當跳板來直接進入終端用戶,包含政府部門或其他各產業的公司。前兩波的攻擊行動已於八月間被法務部調查局所公開揭露 [3],而第三波攻擊行動仍在調查中。我們目前已觀察到數十家甚至上百的台灣公私單位被這些行動所成功滲透,而且至少有三個來自中國的APT族群參與其中。

第三個攻擊趨勢則為新冠肺炎所趨使的網路攻擊行動。隨著新冠肺炎疫情爆發數週內,TeamT5就觀察到有國家支持的網路攻擊者開始疫情相關的情報蒐集;隨著時序進入下半年,攻擊者的目標開始轉向疫苗發展資訊的蒐集,可以看出網路攻擊行動隨著現實世界改變的趨勢。在台灣,TeamT5也分析了數個以新冠疫情為主題所進行的攻擊行動,甚至有數波針對醫療相關部門的針對性攻擊行動。我們相信只要疫情尚未消散的一天,相關的攻擊行動就會持續進行。

TeamT5 威脅情資團隊在2020 年分析了近百個來自中國的APT攻擊。統計結果顯示,政府和軍方部門仍為最大的攻擊目標,相對應的攻擊事件超過了總數的1/4,幾乎每個在台灣地區有活動的APT族群都會嘗試攻擊相關部門,主要的原因在於APT的主要目標是獲取國家相關的機密情資。值得注意的是,針對資訊產業的攻擊在2020年躍升為第二大,顯示APT攻擊對資訊公司的高度興趣,主要的原因應與前述的供應鏈攻擊趨勢有關:這些資訊產業公司往往同時服務許多客戶並橫跨不同部門產業,攻陷這些資訊公司提供攻擊者一個絕佳的跳板來進一步滲透終端客戶。能源產業是2020年被針對的第三大產業,TeamT5觀察到至少有5個族群針對能源產業鏈中的多個部門進行滲透,我們認為這是一個徵兆顯示敵人試圖控制台灣關鍵基礎設施的野心,因為這些部門在戰爭時期將會成為優先被癱瘓的目標。教育和智庫單位長久以來也名列APT攻擊目標排行榜中,相對應的攻擊數量在2020年位居第四名,主要的原因在於這些單位中的研究人員往往參與了政府的研究計畫或是政策制定。半導體產業是我們觀察到第五大被針對的目標,由於中國官方將半導體明定為十三五和十四五計畫中重點扶植的產業,這些攻擊應為有計劃性的網路間諜活動,目的在於竊取台灣相關的智慧財權或產業機密。醫療和運輸產業也是兩個在2020年被中國APT重點性針對的目標產業,如同前述,我們相信新冠肺炎可能是一個趨使攻擊者針對醫療產業的主要因素;交通相關產業部份,TeamT5觀察到一個值得注意的現象:有一個我們稱為GouShe (亦稱為TroppicTropper, Keyboy)的APT族群特別針對台灣的交通運輸相關部門進行滲透, 2020年間的相關攻擊事件有七成以上均來自該族群。

TeamT5 於2020年間共追蹤了至少9個APT族群的攻擊行動,當中有8個是來自中國。HUAPI (亦稱為BlackTech, PLEAD) 是所有族群中最具野心的一群,他們的攻擊行動佔了我們所觀察到總數近三成,而且攻擊目標幾乎涵蓋了上述的所有產業。我們在前面所提到的台灣供應鏈攻擊行動他們也都有參與。APT27 (亦稱 EmissaryPanda, IronTiger, LuckyMouse, BronzeUnion), GouShe 和 AMOEBA (亦稱 APT41, Barium, Winnti) 也是在2020年攻擊台灣的數個主要攻擊來源族群:據TeamT5研究,APT27 主要攻擊政府、醫療和金融相關單位和產業. GouShe 近一兩年的攻擊行動,展現了針對交通運輸部門和產業的高度興趣,同時我們也在能源和政府單位觀察到他們的蹤跡,TeamT5針對此族群追蹤了近十年,研究結果顯示該族群可能接受所屬單位指令來監控台灣的關鍵基礎設施,並可能在關鍵時刻針對這些單位進行控制和接管。AMOEBA在過去一年間主要攻擊目標包含了能源、半導體產業,教育智庫單位和資訊產業,從攻擊目標推斷,他們的主要目的偏向於智財和產業機密竊取,但我們不排除攻擊者會嘗試利用攻擊獲取成果進行二次利用,如同他們在五月間所進行的勒索攻擊行動一樣。SLIME1、SLIME9、 SLIME13 是TeamT5對三個中國APT攻擊行動的暫時行動代稱,我們在近幾年都有持續觀察到他們的行動。Polaris (亦稱 MustangPanda) 則是一個針對幾乎中國鄰近國家的APT族群,我們在三四月間發現有多個來自他們的釣魚信件針對台灣政府和研究單位進行攻擊,我們推測他們試圖蒐集新冠肺炎相關疫情資訊。最後,我們在台灣也有發現一個由北韓APT族群Lazarus所使用的Linux後門工具,但沒有進一步資訊可以確認受害者身份資訊,雖然台灣在政治上並非北韓APT的主要攻擊目標,但由於Lazarus 族群被公認肩負為北韓政府籌措財源的責任,舉例來說,2017年發生在台灣銀行的SWIFT系統攻擊事件就是由Lazarus所為,此樣本也許是一個顯示Lazarus仍持續在台灣地區有活動跡象的警訊。

TeamT5相信認識敵人是有效對抗針對性攻擊的第一步,而本文章主要針對2020年間所觀察到的APT網路攻擊態勢,提供一個概觀說明。TeamT5威脅情資研究顯示APT攻擊手法持續進化,真正高端複雜的行動已經不可能由單一個資安產品作有效的防護。TeamT5有一個以網路威脅情資為核心概念的防護方案,同時我們有一群專業的專家分析師持續作研究來讓我們持續領先於攻擊者的腳步。如果你希望進一步了解我們的資安產品、解決方案或是想跟我們討論你所面臨的網路威脅,我們誠摯歡迎你與我們聯絡。

[1] https://www.ithome.com.tw/news/139331

[2] https://www.slideshare.net/codeblue_jp/cb19-resistance-is-futilethe-undefendable-supplychain-attack-by-sungting-tsai-linda-kuo

[3] https://www.youtube.com/watch?v=1KXb-sf_wos

[4] https://www.reuters.com/article/us-cyber-heist-north-korea-taiwan-idUSKBN1CL2VO

迎接後疫情時代之市場丕變,企業面臨數位轉型的洪流,更多新型態之威脅也隨之而來,企業需要全面檢視資訊安全的防疫破口。市場上勒索病毒(Ransomware) 及商業郵件變臉BEC(Business Email Compromise)詐騙事件層出不窮,顯示電子郵件仍是駭客網路突穿資安防線的主要目標。基本的的垃圾郵件過濾 (Anti-spam) 與防病毒 (Anti-virus) 已經不足以提供完整防護,更新更全面的防禦趨勢是加上未知 (unknown) 威脅防禦,包括了郵件附檔 (attachment) 的惡意程式 (malware) 分析,郵件 URL 的釣魚 (phishing) 及惡意連結 (Malicious URL) 防護,以及BEC變臉詐騙郵件偵測技術。

電子郵件攻擊的三大面向包括:

一、釣魚郵件(phishing),導致個人資料外洩,組織遭滲透潛伏,進而竊取商業機密等。

二、勒索病毒(Ransomware),造成損失包括資料遺失,工作停擺,及商譽受損等。

三、變臉詐騙(Business Email Compromise),企業財務人員公務郵箱被入侵,或往來廠商郵箱被入侵之後,偽造逼真的銀行轉帳通知郵件,單次受騙損失金額最慘重。

Cellopoint SEG (Secure Email Gateway) 提供 Anti-spam、Anti-virus、Anti-APT-Attachment、Anti-APT-URL、Anti-BEC 等五層縱深防禦,同時還可延伸 Email UTM 選購模組擴充郵件歸檔檢索 (Mail archive & Search) 、稽核 (Audit) 和加密 (Encryption) 模組以達成 Email DLP 資安策略,此解決方案除了自建方式 (On-Premises) 之外,亦提供 COP 雲端服務 (CelloCloud Service) ,及落地和雲端並存的混合雲解決方案。

COVID-19 扭轉了趨勢

從 HENNGE 進駐台灣以來,每年都贊助 iThome 所舉辦的資安大會。每年參展時,我都有機會紀錄當年資安的趨勢。我認為這是個細思整體科技產業現況以及分析資訊安全趨勢的絕佳契機。

由於 COVID-19 疫情影響,2020 年迫使了許多人採用與以往不同的辦公模式。而這個現象如今也正持續進行中。此時此刻的 2021 年 2 月,HENNGE 在日本的總部僅有 10% 的員工進公司上班,其餘皆在家工作。值得慶幸的是,在台灣雖然處處需要戴口罩,但我們仍可以正常的通勤上班。不過疫情還是為台灣業界帶來許多影響。

近期,我觀察到商務上比以前更加地接納了數位轉型,而這也是因 COVID-19 所帶來的改變。先前在台灣,甚至是日本,面對面的交流對於企業而言是一種必要性的存在,因此業務同仁總得四處去拜訪客戶。然而最近愈來愈多企業願意接受線上會議了。

由於商務是由一連串企業及企業間的往來所交織而成的,其實有許多業務流程會因為商業文化上的不允許而無法順暢地數位轉型。 無論一家公司如何努力地針對某項業務進行數位化改革,倘若交易對象,像是夥伴公司或是政府機構不接受這樣的數位化檔案或形式,數位轉型也是不可行的,例如:合約簽訂以及開立發票就是其中典型的例子。但日本現今已陸續有許多大型的 IT 企業宣布今後只以數位化的方式簽訂企業間的合約。

我開始看到一些由企業端開始接納數位化後,隨之崛起的數位轉型趨勢。

數位轉型 (DX) 的基礎

很顯然地,企業必須要先有營利才能拓展事業。然而究竟何謂「盈利」呢?簡而言之,盈利指的就是收入以及支出之間的正差額,換言之,它也可以是投入及產出之間的差距。投入較少的資源並獲取更豐富的產出正是將盈利最大化的關鍵。而生產力也就是投入的時間、金錢等與得到的各種成果之間的差距。

透過採用 IT 技術,人們用數位化的方式取代了許多原本必須手動完成的工作。這樣的數位化轉型讓我們可以在投入較少的資源下得到與以往等值的產出。舉個簡單的例子而言,我們拿在實體目錄以及數位化的試算表中尋找一個特定的人做相比,在實體的目錄中,我們必須一頁一頁的查找每筆資料,但在數位化的試算表中,我們可以搜尋並直接跳到欲查找的資訊。很顯然的在試算表中查找資料相對可以省下許多時間及精力的投入。

所謂的「數位轉型」指的並非只是以數位化的方式取代原本的手動作業流程,也包括了以更先進的科技技術取代舊有的數位系統以達到更高的生產效率。 因此,「數位轉型」以及「數位化」的差別在於數位轉型所帶來的改變並不局限於「手動 - 數位化」,也包含了「手動 - 數位化 - 數位轉型」的轉變。以 CRM 軟體服務取代用電腦試算表管理客戶資料就是數位轉型的其中一個例子。無倫如何,數位轉型最主要的目的就是在於用先進的科技來最大化企業的生產力。

「Best-of-Breed」可說是提升生產力的關鍵要素

美國的心理學家亞當・格蘭特(Adam Grant)在他的書中《Originals: How Non-Conformists Move the World》提到當年的統計顯示,比起將 Safari 或 Internet Explorer 設作預設瀏覽器的人,將 Chrome 或是 Firefox 設為預設瀏覽器的人更有機會在工作崗位上久留,同時,他們也經常是較高效率、低失誤的那一群。會有這樣的現象並非因為 Chrome 或 Firefox 是多麼厲害的瀏覽器,而是因為採用這些瀏覽器的人具備著願意開發新事物的心態,並且選擇挑選了不同的預設瀏覽器以提升自己的各方表現。

這意味著,為了找到更佳的解決辦法而樂於開發新事物的人通常會有較出眾的表現。而相同的例證同時也可以套用在企業上。一家能夠為了追求效率而探索不同解決方案的企業比起其他企業而言將會有更多的機會和潛力茁壯事業。

「Best-of-Breed」(又稱單項優勢軟體系統)的策略就是指彈性地選擇市場上最符合貴公司的軟體服務。 相較之下,有另外一種與其對比的策略稱作「All-in-One」或「Best-of-Suite」 。「All-in-One」這樣的策略適合在對於軟體服務不是很熟悉的情況下的初步選擇。但若說是要提升企業生產力的話,在了解軟體工具後,我認為採用「Best-of-Breed」的策略將更有機會拓展進步的空間。

IT 管理者的進化

大約在十年前,我在公司總部擔任 IT 管理者並且經手了雲端 Email 系統的導入。除了支援公司同仁的 IT 作業系統外,我當時主要的工作內容多為維護現有的伺服器並確保它們的正常運作。如今,我們總部的 IT 主管大多花時間在尋找或測試能夠提升企業生產力的「Best-of-Breed」軟體服務。由於我們公司目前使用的系統多以 SaaS 為主,我們的 IT 主管也不需再維護伺服器了。雖然支援公司 IT 系統這塊的工作性質維持不變,但 IT 主管的工作內容卻有著很明顯的差異。我相信數位轉型(DX)也將改變 IT 部門在一家公司內所扮演的角色。

何謂「資安協調」?

很多人說 Best-of-Breed 的產品相較於全包型的解決方案會有整合性不足的問題,然而許多 Best-of-Breed 的廠商知道他們只涵蓋一部分功能,因此也常會提供與其他服務整合的選項,甚至也有廠商專門提供不同產品之間整合的服務,讓整個過程變得更加順暢容易,所以我認為整合性應該不會是大問題,例如我們的服務 HENNGE Access Control 就可以提供不同 Best-of-Breed 產品的單一登入。

「資訊安全」這四個字說來輕巧,但資安其實包含了很多面向,例如避免惡意軟體的感染、預防使用者的不當行為,或防範 DDoS 攻擊等,這些問題都需要運用不同技術來解決。因此,我們認為 Best-of-Breed 的概念也可以運用在資安的領域。

我將「協調」這個詞用來形容不同產品之間流暢地整合成最佳解決方案的狀態,而「資安協調」則是指整合複數的產品或服務來達成更加強韌的資安防護。

以 HENNGE One 達成資安協調

擁有高生產力是企業持續成長的關鍵。而採用 Best-of-Breed 的策略可以使企業的運作更有效率,進而達到生產力的提升。善用 HENNGE Access Control 的單一登入及統一資安控管更是企業採用 Best-of-Breed 策略時不可缺少的一環。

下面我們舉一個實例來說明資安協調的美好狀態:運用 HENNGE Access Control 來安全地單一登入複數雲端服務,同時防止不正當的存取。

防止不正當存取的關鍵在於確認使用者是有正當權限登入的。目前最普遍的登入方式就是使用帳號及密碼。然而帳號經常是 Email,有一定的規律所以可以被推測出來,而且總是會有人使用容易被破解的密碼,因此隨著許多人認為只有帳號密碼是不夠安全的,多因素驗證也跟著越來越受歡迎,其中,許可裝置上的一次性密碼 (OTP) 經常被用來驗證登入者是否為本人。OTP 基本上是很有效的驗證方式,但可能會讓登入的流程變得有些繁瑣。

最近的行動裝置多半都有生物辨識的功能,像是指紋辨識或是臉部辨識。如果能夠成功操作行動裝置,幾乎可以認定該使用者就是裝置的擁有者。此時可以再搭配 HENNGE One 當中的「裝置憑證」(透過安裝到使用者的筆電或行動裝置的數位憑證來登入雲端服務的解決方案),如此一來,即使 HENNGE One 目前不具有生物辨識的功能,但是與有搭載生物辨識功能的行動裝置結合使用,就可以達成資安協調的狀態,就像是透過生物辨識來單一登入至複數雲端一樣,在安全性及登入便利性之間取得良好平衡。

結語

在這瞬息萬變的商業環境中,我們知道各種天災人禍(像是這次的 COVID-19)都會對商務活動造成影響,進而改變我們的行為。綜上所述,我認為最能在商場上存活的方式就是不斷地因應環境去改善企業運作模式,而這也會是數位轉型逐漸受到重視的一大原因。

不過每間企業的風格和商業上的做法都不同,我相信沒有單一個解決方案是可以適用於所有的企業,並且解決所有的問題,因此企業要如何探索並找到適合自身的方案是非常重要的。我認為 Best-of-Breed 的策略(彈性地選擇及組合市面上最符合自身的服務及產品)是每間公司都可以嘗試看看的。

最後,在數位轉型的過程當中,希望我們的解決方案 HENNGE One 可以幫助企業達成資安協調,成就高效率且高安全性的 Best-of-Breed 整合解決方案。

2020年我們看到網路罪犯利用集體不確定性的機會發動「恐懼軟體」網路釣魚攻擊,且經由購買數千個廉價網域、定期更新其攻擊基礎架構,從而持續縮短攻擊活動的時間。隨著組織加深依賴SaaS(軟體即服務)協作工具,我們也發現內部帳戶入侵和網路釣魚的數量明顯增加。

我們預期今年電子郵件攻擊者會採用哪些新的策略和技術,而企業又將如何因應呢?本部落格對於安全團隊提出2021年須留意的五項預測。

1. 供應鏈詐騙將取代CEO詐騙

瞄準企業高階主管是廣為人知能讓攻擊者取得成功的一項策略,原因在於這些高階主管接觸到重要的敏感數據以及他們在公司中擁有的權限。但是隨著特殊保護措施逐漸落實,攻擊者很難接觸到這些人。攻擊者的替代方案轉向組織所信任的人士。

當攻擊者接管受信任第三方供應商的合法電子郵件帳戶,他們在沒有與企業高階主管互動的情況下,就能夠獲得大筆的報酬。由於既有的聯繫人之間存在著隱含的信任,因此擁有龐大客戶群的供應商和承包商可能成為更加誘人的攻擊目標。如果只須入侵一家公司就能將詐騙性發票寄送給一千家公司,何必費力分別去入侵500家公司呢?

已有跡象暗示了此發展方向。今年年初的研究發現,瞄準企業高階主管的欺騙攻擊正在減少當中。同時,備受矚目的SolarWinds駭客事件則說明了透過供應鏈進行網路攻擊的有效性。

2. 電子郵件安全解決方案和透過MX Records部署的第三方閘道將被淘汰

與其說這是來自攻擊者本身的威脅,其實是現有電子郵件安全工具 – 尤其是其部署方式所帶來的風險。許多電子郵件安全解決方案和第三方閘道就位於郵件流量中,透過郵件交換器記錄(MX記錄)的方式來引導流量,該記錄會指定負責接收電子郵件的郵件伺服器。

此方法的麻煩所在不是真正的安全問題:而是操作方面的問題。如果安全工具位於郵件流量中,就可能成為潛在的阻礙。如果安全閘道出了問題 – 例如:斷電 – 就有可能會中斷或擋掉全部的郵件流量。

這種業務中斷無可避免地將帶給安全團隊更大的壓力。即使在完全正常運行時,這種部署方法也會引發延遲,隨著遠端工作越來越普遍,未來將更無法容忍這種延遲。

因為這個理由,我們應該會看到安全團隊將這種部署方法,繼續變更為基於API的解決方案,因為這樣需要更動配置,也能降低當機的風險。

3. 電子郵件攻擊週期將持續縮短

過去,電子郵件攻擊基礎架構會持續幾個星期或幾個月。Darktrace的研究發現,詐騙性電子郵件的平均有效期限從2018年3月的2.1天下降至2020年的12小時。攻擊者可以輕易地購買幾美分的新電子郵件網域和一個全新的網域,而其中沒有惡意活動記錄,這很容易通過大多數電子郵件的安全信譽檢查。

對於依賴特徵碼和黑名單的傳統安全工具而言,這是令人擔憂的趨勢,而且此有效期限將持續趨於零。在不久的將來,我們可以預期攻擊者將可達到建立新網域、發送一封目標電子郵件,接著在週期重複之前就撤消攻擊基礎架構的階段。

4. 網路釣魚將變得更具有針對性

今年「恐懼軟體」的氾濫、迅速擴散,顯示了針對性和局部性網路釣魚誘餌是多麼有效果。線上和橫跨眾多社群平台上資訊的完全可用性,使攻擊者從「噴霧和請求」的發送方法,轉變為經過充分研究和量身定制的發送,造就成功機會較高的電子郵件。由於該技術可用於自動執行大部分偵察,自然可以假定攻擊者將採用這些工具的優點。

5. 駭客將針對身份而不是針對設備

至於攻擊者追尋已擴展遠端工作 – 以雲端服務作為目標的企業,則可能更適合追尋集中式、本地的基礎架構。與勒索軟體相比,用電子郵件發送的詐騙性發票,可以為那些只想取財的網路罪犯提供一種更安靜、更有利可圖的選擇。成功地模仿受信任的供應商,通常可成功地進行電匯詐騙攻擊。再者,由於這些攻擊包含「乾淨」的電子郵件 – 沒有任何連接或附件 – 通常很容易就能通過傳統安全工具。

網路罪犯現在持續尋找新的方式來規避傳統電子郵件安全工具。組織現在必須透過採取新的電子郵件安全方法,來為下一波電子郵件攻擊做好準備,如此才能夠抵消網路閘道所錯過新穎而複雜的攻擊。

現在已有數百個組織採用一種自我學習方法,此方法不依賴硬編碼規則和特徵碼,而是使用AI來發現電子郵件通信中威脅指示的異常模式。隨著攻擊者不斷地創新,對於安全團隊最重要的是,擁有最適化電子郵件安全技術,能夠根據新證據持續重新評估電子郵件。

了解更多關於AI電子郵件安全性的資訊:https://www.darktrace.com/en/products/antigena-email/

亞利安科技成立至今已邁入第 14 年,始終專注在資安領域的產品代理銷售及服務,近年來當紅議題包含雲端平台、大數據、BlockChain、IoT、AI、數位金融、純網銀、電子身分證、智慧生活、5G…等,我們關注在其應用將帶給企業、民眾更大的便利之外,資安始終扮演是否能推行成功的重要角色之一。這些議題全都跟數據、資料的傳輸與交換有關,也牽涉到企業重要商業機密、民眾的身份個資,根據 Thales 最新研究報告指出,高達 97% 的應用傳輸包含敏感資料,卻只有 30% 真正將資料加密保護。因此,亞利安科技推出資料保護方案,藉由全球加密產品領導廠牌 Thales 旗下的資料加密產品,幫助客戶在檔案 (File)、資料庫 (Database)、數據傳輸 (Data transfer)各個層面,於使用 (Data in use)、傳輸 (Data in transit)、儲存 (Data at rest)等時機都能獲得妥善保護。隨著法規對於資料保護的重視程度不斷提升,甚至明定資料需要加密保護,企業在思考應用的同時,亦需要重視資料加密。2019 年 Thales 與 Gemalto 正式完成合併,在資料保護的產品線亦更加完善。據調查,64% 的企業都至少遭受過一次駭客攻擊,隨著企業數位轉型,駭客攻擊的能見度也逐年提升,SSL 加密憑證的使用也在各方推行之下,網站使用 SSL/TLS 加密連線的比例也不斷成長,近年來一直是企業資安防禦熱門產品的網站應用程式防火牆 (WAF),面對 SSL/TLS 的比重升高,無論各廠牌是純 WAF 設計或是結合負載平衡及 WAF 於一身的整合式設計,都將面臨效能問題。亞利安科技憑藉多年客戶銷售及維護經驗,提早尋求解決之道,代理 SSL 專業廠商Array產品,可輕鬆解決 SSL/TLS 加密、解密的效能問題,此外,其高效能超融合平台 AVX 亦可於其內整合友商的 VM 版產品,如 iMPERVA、Palo alto、ARBOR..等,具備負載平衡、網路效能優化方案整合的優勢。

思科台灣首席資安顧問 游証硯 (Allen Yu)

綜所周知從 5G 發展到營運,在我們的生活中已有初步的成效,雖未見超級應用服務在 5G 架構或平台上展現。但由於 5G 涉及層面甚廣,尤其對於台灣製造業的供應鏈實為大發展的商機。然而,在過去二年來,太多的安全產品及服務供應商,著重於 5G 架構及設備的外部防禦及保護。甚少提及 5G 產業及生態下的開發安全;5G 上之應用及服務隨使用的需求或場域需要因應而生,因此自主發展的商機隨處可見,所以軟體安全便是一個重要的課題。

Cisco 使用自主性發展的安全開發生命週期方法論 (Cisco Secure Development Lifecycle,CSDL) 來對 5G 硬體及軟體的發展準則;CSDL 是可重複且可衡量的 5G 軟體安全開發準則。CSDL 流程在提高 5G 產品的彈性和可信賴性。CSDL 應用行業領先的實踐和技術用來建立 5G 供應鏈可信賴的安全體系。

Cisco Secure Development Lifecycle 主要分為六個軟體開發安全循環元素來控管 5G 相關軟硬體的發展,對於各元素著重的相關內容闡述如下:

- Product Security Requirements:產品安全基準 (PSB) 定義所有產品的流程和技術要求,且須針對所有技術、流程和文件要求執行差距分析。

- 3rd Party Security:使用第三方軟體或組件時審視相關安全技術及流程來確保產品整體安全。

- Secure Design:通過考量已知的威脅和攻擊減少設計的漏洞。

- Secure Coding:通過最佳做法,安全和訓練減少設計過程中因人為因素產生的漏洞。

- Secure Analysis:使用靜態分析方法模組化的安全檢測技術找出程序性安全錯誤。

- Vulnerability Testing:篩選是否存在已知的漏洞和易受到攻擊的方向及內容。

一、 Product Security Requirements 產品安全要求

產品安全要求來自二個面向的內容,產品安全基準和市場標準。這些要求是根據已知風險從思科產品安全基準 (PSB) 定義和外部來源 (產品適用所在行業) 匯總而來及客戶期望和行業最佳實踐。產品需要符合這兩種類型的要求:

1. PSB (Product Security Baseline) 定義:安全性相關功能、開發過程以及產品組合的期望,且專注於重要的安全組件,例如軟硬憑證和密鑰管理、加密標準、防欺詐功能、軟體完整性、防篡改功能、通訊層會話控制、資料流控管、敏感資料處理和日誌記錄功能等內容。在 PSB 這個關鍵的要求是不斷增強以融合新技術新基準,並在建立強韌性的保護標準以應對層出不窮的威脅。

2. 市場要求及標準:政府、金融、醫療及關鍵基礎設施等行業或市場通常會需要額外的安全保障。這些要求可能會超出 PSB 定義的要求,思科致力於滿足或超越行業需求。要求的產品認證可能包括:

- 各國商務及海關輸出入的組件、功能或產品的批准管理。

- 國際及各國技術通用標準或 ISO 體系驗證

- 加密功能產品密碼驗證

- IPv6 認證

二、 Third-Party Security 第三方軟體安全

資訊行業慣例是將商業和第三方開放原始碼合併將軟體整合到產品中。因此,在大多數情況下產品和客戶可能會受到影響,例如:發現第三方漏洞或組件的缺陷。為了最大程度地減少影響,使用整合性工具了解其潛在的第三方軟體安全威脅,包括以下內容:

1. 知識產權 (Intellectual property) 系統與入庫管理:內部使用第三方產品軟體通過集中維護的系統及儲存。此一作法需要輸入相關來源地、取得日期、版本資訊、保管人、軟體程式模組組件及內部使用的產品等相關的任何原始資訊及數據,一旦如果發現漏洞,可以快速識別所有受影響的產品。

2. 第三方軟體威脅知識庫:為促進準確性和對第三方漏洞快速應變的機制。建立第三方軟體威脅和漏洞的通知,自動發送警報不斷更新的已知第三方軟體威脅列表中的產品團隊及漏洞,快速進行調查和風險緩解。使用工具對第三方軟體進行掃描、分解及檢查原始碼與 Image Files,以提高第三方軟體庫的準確性和完整性。

三、Secure Design 安全設計

設計階段注重二個層面的管理,例如:設計人員安全知識及產品設計的威脅鑑別,以識別設計缺陷或漏洞可能來自設計人員、過程等,並考慮緩解這些威脅的方法。

1.設計人員安全知識:安全設計需要對設計人員專業提升。內部安全培訓計劃鼓勵參與開發設計的專家提高安全意識,同時鼓勵深入研究安全學習。通過持續不斷發展的威脅意識及利用槓桿作用,遵循行業標準原則和高度安全的審查流程,致力創造設計更加安全的產品。

2. 產品設計的威脅鑑別:產品開發過程中對程式威脅建模是一個軟體開發組織對於安全深度鑑別的一種方式,且可明確的發掘威脅亦可重複的使用,目的在了解和確定威脅的優先等級、系統安全風險、程式模組的安全銜接性及參數與函數對於威脅的強固性。在對威脅進行建模時,以威脅模組追蹤程式內運行的通訊流、資料流,並確定可能會破壞通訊及資料的信任邊界。一旦識別出潛在的漏洞和威脅,就可以採取緩解策略降低風險。使用威脅建模工具以公開適用的內容簡化了流程,使開發人員明確的找出通訊流及資料流和信任邊界的威脅。

四、Secure Coding 安全編碼

安全編碼需提供更高的完整性和真實性保證,運用 FIPS 140-3 標準以防止拆卸或修改的實體及竄改防護機制,並在安全啟動平台時提供可靠的軟體。在啟動過程中檢查 Hash 值後,Signed Image 確保保護軟體的完整性。

1.由產品項目及組織的要求,程式設計人員必須遵循一套統一的規則和準則。資深開發人員知道編碼和程式實現錯誤可能導致潛在的安全漏洞。組織要求產品開發設計團隊都應承擔責任,且確保抗威脅代碼的不應存在於各產品開發項目中。對於各層級的開發人員實施不定期的安全編碼訓練,學習學習安全編碼準則和最佳做法。

2.準備及使用越來越多經過審查後的強固性安全模組,作為補充安全編碼最佳實踐。這些安全模組的目的在於減少安全問題,同時增強工程師自信地編寫程式及安全功能的能力。至於 CiscoSafeC、CiscoSSL 及 OWASP ESAPI 和其他程式庫則專注於安全通信、編碼和資訊儲存等內容。

五、Secure Analysis 靜態分析

開發用於檢測程式碼的靜態分析 (SA) 工具識別程式內關鍵安全程序,以檢測程式碼C語言和Java語言中的漏洞。通過內部總體流程技術分析、整體模組檢測試驗,確定一組檢查程序以最大程度地檢測安全性問題。如:buffer overflows、tainted inputs and integer overflows 為目標,必須是 False 誤值或程序錯誤等最小化或歸零,且在查看所有檢測後的風險須列示修復高優先級的問題。總體而言靜態分析是以不影響流程式運作流程安全、資料安全、通訊安全等最為高風險控制要求。

六、Vulnerability Testing 漏洞弱點測試

擁有多樣多種的測試工具,從網路層測試至應用層,首先從各通訊協定進行測試最後是應用測試及攻擊測試等;亦使用 20 種以上的 Open Source 進行測試。

漏洞弱點測試有助於確保對產品進行安全缺陷測試。首先確定以下內容為每種產品網路層的檢測分析:

1. 產品中實現的所有通訊協定,亦是檢測在產品開發初期所定義之通訊流中所使用的通訊埠。

2. 基本溝通的通訊埠及服務,確保不因外在因素通過此部份內容危害侵害運作中的程式。

3. 個別產品因系統配置、產品特性及客戶特殊接軌需求等,所需使用的通訊協定、通訊埠及服務。

然後對產品應用層進行評估,以確定其抵禦探測和攻擊的能力;至少三個以上的漏洞弱點應用測試內容:

1. 通訊協定及通訊埠穩健性、模糊性測試,將一堆亂數據輸入到一個程式中,並監視通訊流及程式異常行為是否可能產品安全漏洞。

2. 常見的原始碼弱點和商業性駭客工具可進行常見的攻擊和掃描。

3. 應用面如 Web Applications 應用程序掃描。

要執行有效的安全封裝測試計劃,需要使用多種安全工具,亦可將安全測試全部合併為一個易於安裝的單個工具。這有助於測試團隊以一致且可重複的方式測試安全缺陷。產品團隊設計了定製測試流程及內容,以補充標準的安全測試套件。如:專門的滲透測試和安全風險評估也可以提供進一步的服務識別並解決潛在的安全漏洞。

總之,5G 時代來臨應運而生的架構開發、應用服務開發在供應鏈的生態體系,開發安全實為不可忽視的一環,相關投入資源都應將開發安全注重的內容置放在開發循環中,避免影響整體 5G 的服務。而下一步須關注在 5G 應用軟體的弱點管理,如何將因軟體內外在因素所產生的弱點,以更妥善的處理思維,協助各方安全的應用弱點管理亦是另一項重點。"

Oliver Wu 吳炳鈞 / CEO

隨著數位轉型的腳步加速,也帶動三個安全風險提升:1.隨著消費場域從線下搬到線上,電商平台要面臨的分散式阻斷攻擊(DDoS)進入前所未有的高峰;2.因應隨處辦公趨勢帶動的資料流變化,企業與員工若沒有相應的安全意識與行動,將直接影響企業的安防能力,例如,沒有做好設定將導致任何取得視訊會議連結的人(如外部惡意份子)都可以登入、竊取資料等;3.企業開始透過自動化服務與重塑網路架構以確保業務營運流程不會因為實體行動受到限制而中斷,因應而生的安全防護機制是否到位,將直接左右企業營運風險高低。

「隨著企業的數位轉型腳步加快,開始透過雲端服務環境執行各項業務,以雲端服務完善、優化企業安全防護機制是必然趨勢。」蓋亞資訊執行長吳炳鈞以DDoS攻擊為例解釋,隨著消費者越來越倚重數位通路進行各種消費娛樂,如網路購物或線上遊戲,惡意份子開始加重DDoS的攻擊頻率與程度,流量超過300Gbps的脈衝式DDoS攻擊越來越普及,相較於以前只能被動遭受攻擊,在雲端運算資源的協助下,企業可以化被動為主動的有效防禦,避免服務中斷或機敏資料遭竊。「例如,我們曾經在短短半小時內完成相關部署,協助遊戲業者阻擋尖峰流量高達350Gbps/s的DDoS攻擊,讓其順利的完成新款遊戲的上市活動。」

雲端服務除讓企業有能力防禦DDoS攻擊,還具備四個效益,分別是採用雲端安全防護服務有助於企業降低花費在購買軟體跟硬體的成本、使用(訂閱)付費機制讓企業可以更好的控管現金流、雲端安全服務的部署效率高有助於提升企業反應力,以及隨著企業將應用服務搬遷到雲端後,傳統安防架構不敷使用,必須透過雲端安全防護機制予以保護。

5大優勢!讓蓋亞資訊成為台灣企業雲端安全服務的首選夥伴

「資訊安全涵括的範疇極廣,雲端安全服務最適合用在防禦針對企業對外服務的DDoS攻擊、網路機器人(Bot Management)攻擊,以及網路應用程式防火牆(WAF)等,這也是蓋亞資訊自2015年成立至今一直專注的領域。」吳炳鈞進一步指出,過去4年多,蓋亞資訊成功協助銀行、保險、投顧、航空、電商、旅遊、零售、製造、房仲、遊戲與媒體等數百家企業客戶阻擋數十萬次網路攻擊事件,是台灣企業佈局雲端資安服務的最佳夥伴。

例如,蓋亞資訊協助航空業者導入IMEPRVA的WAF、Anti-DDoS與內容傳遞網路(CDN)服務,確保流量尖峰時乘客可以順利地進入網站、瀏覽網站與完成訂票動作,同時,有效防禦對航空官網的惡意攻擊,避免發生個資外洩等問題。

隨著數位轉型的腳步加速,也帶動三個安全風險提升:1.隨著消費場域從線下搬到線上,電商平台要面臨的分散式阻斷攻擊(DDoS)進入前所未有的高峰;2.因應隨處辦公趨勢帶動的資料流變化,企業與員工若沒有相應的安全意識與行動,將直接影響企業的安防能力;3.企業開始透過自動化服務與重塑網路架構以確保業務營運流程不會因為實體行動受到限制而中斷,因應而生的安全防護機制是否到位,將直接左右企業營運風險高低。

「隨著企業的數位轉型腳步加快,開始透過雲端服務環境執行各項業務,以雲端服務完善、優化企業安全防護機制是必然趨勢。」蓋亞資訊執行長吳炳鈞以DDoS攻擊為例解釋,隨著消費者越來越倚重數位通路如網路購物或線上遊戲,惡意份子開始加重DDoS的攻擊頻率與程度,流量超過300Gbps的脈衝式DDoS攻擊越來越普及,相較於以前只能被動遭受攻擊,在雲端運算資源的協助下,企業可以化被動為主動的有效防禦,避免服務中斷或機敏資料遭竊。「例如,我們曾經在短短半小時內完成相關部署,協助遊戲業者阻擋尖峰流量高達350Gbps/s的DDoS攻擊,讓其順利的完成新款遊戲的上市活動。」

雲端服務除讓企業有能力防禦DDoS攻擊,還具備四個效益,分別是採用雲端安全防護服務有助於企業降低花費在購買軟體跟硬體的成本、使用(訂閱)付費機制讓企業可以更好的控管現金流、雲端安全服務的部署效率高有助於提升企業反應力,以及隨著企業將應用服務搬遷到雲端後,傳統安防架構不敷使用,必須透過雲端安全防護機制予以保護。

「資訊安全涵括的範疇極廣,雲端安全服務最適合用在防禦針對企業對外服務的DDoS攻擊、網路機器人(Bot Management)攻擊,以及網路應用程式防火牆(WAF)等,這也是蓋亞資訊自2015年成立至今一直專注的領域。」例如,蓋亞資訊協助航空業者導入IMEPRVA的WAF、Anti-DDoS與內容傳遞網路(CDN)服務,確保流量尖峰時乘客可以順利地進入網站、瀏覽網站與完成訂票動作,同時,有效防禦對航空官網的惡意攻擊,避免發生個資外洩等問題。

蓋亞資訊之所以深受企業客戶青睞,與五個因素有關,分別是擁有豐富的產業實作經驗、媲美國際的一流人才、提供多雲服務、部署速度快,半小時內即可完成所有部署工作,以及提供7x24中/英文線上客服服務。「我們由40位一線工程師排班提供7x24小時的線上客服服務,一個問題平均只要15分鐘就會有人回覆,就算客戶用LINE或WhatsApp等即時通訊系統提問也一樣。」吳炳鈞表示。

卓越的服務能量,不僅讓蓋亞資訊成為企業建置雲端安全防禦機制的最佳夥伴,也取得眾多國際原廠的認證,如是IMPERVA台灣唯一的白金級夥伴,讓蓋亞資訊能夠在第一時間取得最新產品與資源,成為亞太區最大Anti-DDoS供應商,化被動為主動的進行各種防禦,例如協助某房仲業者阻擋競爭對手以網路機器人竊取辛苦開發的房源等資訊。

「我們提供含括規劃、建置、遷移、資安與維運等項目的雲端服務。」吳炳鈞表示,蓋亞資訊除代理眾多雲端平台,如AWS、GCP與Microsoft Azure等,也針對公有雲的不同特性和功能優勢,提供企業客製化的顧問服務,加速新創專案(POC)或新服務的構建。例如,直播平台能夠透過AWS 做低延遲直播服務,將用戶觀看的資料透過GCP的BigQuery進行資料分析。混和雲的建置讓企業在營運和財務方面富有彈性,團隊更能根據營運需求和IT預算,調整整體資本支出(CAPEX)及營業費用(OPEX)在基礎設施上的分配。

吳炳鈞進一步解釋,隨著企業上雲趨勢,越來越多企業採用容器化技術、開始研發雲端原生的應用服務,在這個過程中,能不能在一開始就確認程式碼的安全性,尤其關鍵,也因如此,蓋亞代理全球知名漏洞掃描工具—Snyk,無論企業開發人員是以Go、Python或Ruby進行程式開發,都可以透過Snyk掃描程式碼、解析程式碼與代碼庫的關係,並將安全防禦能量從防堵安全攻擊,擴展到協助企業客戶掃描程式碼的安全漏洞。

欲了解相關資訊,請點選下列網址https://www.gaia.net/

林哲民 Thomas Lin / 業務經理 Sales Manager

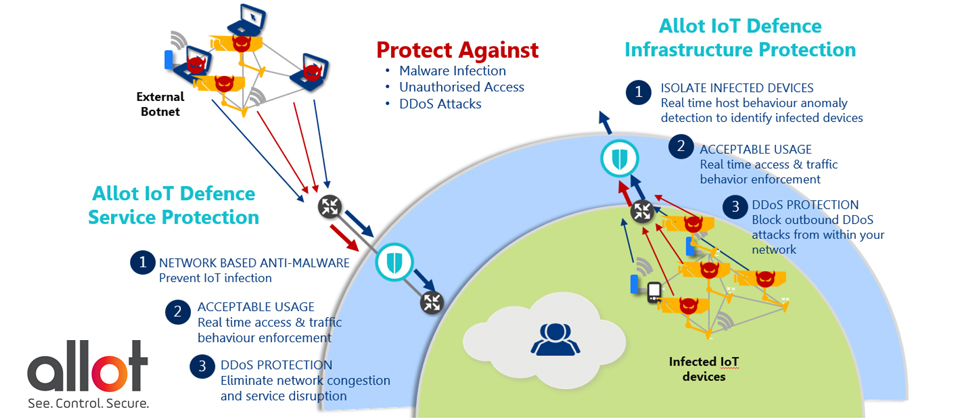

物聯網設備已經從各方面貼近我們的生活,包括醫療保健、能源、運輸安全和維護。這些服務,有些被定義為國家層面的關鍵基礎設施,也是惡意犯罪的主要目標。

芬蘭曾經因為DDoS攻擊而導致供暖系統無法運作,這證明了確保物聯網和物聯網服務連續性的必要性。易受攻擊的連接設備也會對部署它們的企業構成威脅。Verizon的2017年資料簡報摘要中描述,某所大學歷經了5,000台設備,進行了數百次DNS查詢,這使得該機構的整個網路速度變慢,並限制了對許多互聯網服務的訪問。

Allot IoT Defense (AID) 使企業能夠在網路層保護物聯網部署,解決兩個主要問題:

* 物聯網服務保護- 確保物聯網設備的服務連續性並保護它們免受攻擊。

* 物聯網基礎設施保護- 保護物聯網網路和企業網路基礎設施,為物聯網及其IT系統提供連接。

Allot Secure Service Gateway 使企業能夠定義使用策略,以控制對 IoT 設備的訪問,並監控物聯網設備與授權伺服器之間的通信通道。其挑戰在於大量提供細微性存取控制和流量監管。

全球部署在運營商網路,資料中心和企業網路中的Allot多業務平臺可以監控數百萬個流量,並具有最大的物聯網部署所需的規模和穩健性。

可接受的使用策略可以通過以下列方式定義:

* 授權與 IoT 設備通信的伺服器的 IP 位址/域

* 允許通信的協定和應用程式的類型

* 允許通信的時間/星期幾

* 通信允許的新連接數和 BW 數

這些策略可用於減少攻擊面並限制攻擊者控制IoT設備的能力。

Allot Secure Service Gateway 通過 Allot ClearSee Network Analytics 提供強大的分析功能。分析是物聯網防禦的關鍵組成部分,可提供對物聯網部署的全面可視性。Allot ClearSee 可擴展以提供即時和歷史分析,使 IT 運營能夠識別設備、通信模式、協定和應用程式使用情況以及網路利用率。這些功能可用於故障排除、趨勢分析、規劃和定義策略,以實現網路優化和行為分析與實施。

IoT Defense 基於 Allot Secure Service Gateway 和 Allot 多服務平臺的現有功能。以確保物聯網部署的服務可用性,並在出現問題時保護物聯網基礎設施。

BeyondTrust experts, Morey J. Haber, Chief Technology Officer and Chief Information Security Officer; Brian Chappell, Director, Product Management and Karl Lankford, Director, Solutions Engineering forecast the future threat vectors that most likely to affect organizations worldwide in the New Year. These projections are based on shifts in technology, threat actor habits, culture, and decades of combined experience.

Prediction #1: The Hacking of Time -- Network Time Protocol (NTP) and Windows-time-based servers will become a protocol of interest to hackers. These protocols help control the timing of everything transaction-based within an organization. If the timing is off, everything from licensing servers to batch-based transactions can fail, creating denial of service attacks in key infrastructure on the Internet and within the backend processes of an organization.

Prediction #2: Poisoning of Machine Learning Training Data -- As machine learning becomes more widespread within enterprises for making automated decisions, attackers have a new vector to consider. After a threat actor steals a copy of the original training data, they will begin to manipulate the models generated by injecting poisoned data into the training pool, creating a system that has learned something it shouldn’t. This manipulation will have a multiplying effect due to the automatic processing by downstream applications, destroying the integrity of any legitimately processed data.

Prediction #3: Weaponized AI, Now Just Another Tool in the Attacker Toolkit -- Threat actors will leverage machine learning (ML) to accelerate attacks on networks and systems. ML engines will be trained with data from successful attacks. This will allow the ML to identify patterns in the defenses to quickly pinpoint vulnerabilities that have been found in similar systems/environments. Data from all subsequent attacks will be used to continue to train the cyberattack engine. This approach will allow attackers to zero in on entry points in environments far more quickly and stealthily as they will be targeting fewer vulnerabilities with each attack, evading tools that need a volume of activity to identify wrongdoing.

Prediction #4: Deepfake Everything -- Expect to encounter a new wave of deepfakes that challenges us to believe whether the entity on the other side of an interactive chat window or video call is human or not. For instance, you could soon have interactive sessions with past presidents or even deceased love ones. We will increasingly be in situations, unbeknownst to us, where we are engaged in communication with deepfake technology rather than with a real person.

Prediction #5: Cyberattackers Set up Shop at the Network Edge -- New attack vectors will target remote workers and remote access pathways. Cybercriminals will continue to wage social engineering attacks and also try to exploit common home devices that can be used to compromise an individual and allow for lateral movement into a business. Social engineering attacks will primarily involve various forms of phishing, including by email, voice, text, instant messaging, and even third-party applications. We foresee remote workers to reign as the number one attack vector for exploitation in 2021.

Prediction #6: Data Privacy Implosion -- In 2020, the European Union (EU) court system overturned the governance for protection provided by the EU-U.S. (United States) “Privacy Shield.” Throughout 2021, businesses will scramble to adapt to this expansion of data privacy regulations and the potential implosion of established policies based on challenges in the court systems. International businesses will have to adapt quickly to reengineer how they process client data. Businesses that operate in multiple states must consider how they manage data per state, process it in a centralized location, and codify how they develop procedures around data deletion and breach notification.

Prediction #7: Social Media Attack Vectors Thrive in the Era of Social Distancing -- Expect attackers to move beyond just targeting individuals through social engineering to targeting businesses as well. Poor authentication and verification practices will allow social media-based attacks to be successful. Malicious QR codes or abbreviated URL’s could also be employed to obfuscate the malicious website. Since the social media controls around posting, verification, and URL redirection are so poorly managed, expect new attacks to flourish.

Prediction #8: Cybercriminals Play Puppet Master with Compromised Human Identities -- To reduce the cost of an attack and improve profitability, cybercriminals will target individuals directly to gain an initial foothold in the environment by using non-cyber forms of coercion (bribery, extortion, etc.). These attacks will primarily focus on public figures (politicians, actors, activists, executives, etc.). As more of the human target’s sensitive personal data is stolen digitally, the pressure will mount for individuals to carry out nefarious actions or have their data and privacy exposed to the public.

Prediction #9: Cyber Insurance becomes Mandatory—Cybercriminals Rejoice -- Cybercriminals will target large brands with insurance policies. The insurance policies will pay out to release stolen data rather than face paying out on the policy to cover any remedial action, providing attackers with a new stream of income.

Prediction #10: Who goes there? Friend or Fake? The Rise of Identity-Centric Security -- As systems and services move out of the traditional network/data center environment, security leans more heavily on proof of identity. A verified identity could now be the only ‘key’ needed for all access. Attacks on the mechanisms that maintain and secure verified identities will increase through 2021 and beyond.

For more information, please visit: https://www.beyondtrust.com/press/beyondtrust-releases-cybersecurity-predictions-for-2021-and-beyond.

概述

在 SolarWinds 週一的公告中,我們的社區瞭解到其 Orion 軟體已成為國際網路間諜活動的不知情管道。SolarWinds 報告說,駭客在 Orion 軟體更新中插入惡意代碼,推送到近 18,000 個客戶,這些客戶可能早在 2020 年春季就已經開始了。雖然損失的全部程度尚不清楚,但已報告了違規情況。

需要採取緊急行動

SolarWinds 在全球擁有 300,000 多個客戶,我們相信這是一個極其普遍的威脅。SolarWinds、FireEye、SANS、US-CERT 以及國土安全部 (DHS) 的網路安全和基礎設施安全機構 (CISA) 已發布了與此次活動相關的商業和政府組織警報。

國土安全部的CISA在最新的緊急指令中確認了與SolarWinds Orion 產品相關的入侵(版本 2019.4 至 2020.2.1 HF1)。這些版本目前被利用,允許惡意攻擊者訪問網路流量管理系統。緊急指令提供了使用Orion軟體的政府機構要求採取的詳細行動。

使用 BigFix 的 IT 和安全團隊可以快速確定哪些系統安裝了 Orion 軟體,檢測是否存在受損版本的 Orion,並幫助隔離受感染的系統。有關如何使用 BigFix 檢測危害指標的更多資訊,請參閱HTTPs://forum.bigfix.com/t/dhs-emergency-directive-21-01-solarwinds-thread/36420 。

如果發現受感染的系統,DHS 建議關閉系統,直到取證完成,包括確定是否發生了違規。完成後,DHS 建議從 ISO 映射重建系統。組織可以為此做好準備,或開始使用 BigFix LifeCycle等已建立的工具預配新系統。再次,請參閱DHS 緊急指令,瞭解政府機構和部門所需的行動。商業客戶也可以參考微軟關於最近民族國家網路攻擊的客戶指南。

BigFix 現在如何幫助解決此威脅

全球 BigFix 社區正在共同努力,不斷完善應對這一威脅的方法。請關注最新https://forum.bigfix.com/t/dhs-emergency-directive-21-01-solarwinds-thread/36420社區與各行業的安全專業人員合作,快速確定並驗證了使用 BigFix 報告 SolarWinds 安裝和易受攻擊的版本並檢測與此漏洞相關的惡意危害指標 (IoC) 的方法。隨著局勢的發展,新的見解和方法正在被納入其中。

我們的客戶可以放心,HCL軟體沒有在其環境中存在SolarWinds的妥協版本,我們也不知道任何HCL承包商或供應商誰使用SolarWinds。HCL BigFix 使用的工具都沒有受到SolarWinds或FireEye報告的違規事件的影響。因此,我們向尊貴客戶提供產品和服務的能力沒有受到影響。我們保持警惕,維護數據安全和保護我們的系統。

BigFix 每天提供對潛在暴露或危害的深入瞭解

BigFix 經常用於提供對漏洞和威脅的更深入的見解,以及近乎即時地實施補救。BigFix 提供立即識別和檢測可能易受攻擊的系統的方法,持續分析您的系統以識別任何新受影響的系統,提供有關軟體安裝和刪除的歷史報告,以幫助確定暴露視窗,可以驗證安全策略,以確定特定安全控制是否以及何時被攻擊者修改或禁用,並可以部署操作系統或映射系統以快速恢復系統。

有關 BigFix功能的更多資訊,請造訪 www.BigFix.com聯絡您的 HCL 軟體專家 Riley 0928-193596。

當組織安裝新的作業系統或應用程式時,預設情況下沒有任何東西是安全的,並且一切都已開啟。這包括打開的端口、正在運行的應用程式服務等。CIS BenchmarksTM 可幫助您以強化的方式設定新的作業系統或應用程式。CIS BenchmarksTM 已整合到 CimTrak 的法規遵循模組中,CimTrak 在其中提供詳細的警報、報告與控制。

主要功能:

• Benchmark Scanning 基準掃描

• Policy Monitoring and Grouping 策略監控和分組

• Compliance Mappings 法規遵循要求對應

• Network Discovery 清查網路

• Waiver Management 豁免管理

• Compliance Dashboard 法規遵循儀表板

• Agent & Agentless 代理與無代理程式

• Reporting 報告

• Vulnerability Management 漏點管理

法規遵循要求

• 第一家也是唯一一家具有防止異動功能的完整性管理工具

• 世界上第一家也是唯一一家通過通用標準認證的 EAL (評估等級保證) Level 4+ 的完整性軟體

• 第一款也是唯一被列入美國國防資訊系統局統一功能批准產品清單的的完整性軟體

• 第一款獲得 連續診斷與緩解 Continuous Diagnostics & Mitigation (CDM) 批准的完整性管理產品

• CimTrak 獲得許多網路安全方面的創新獎項的肯定

• 業界唯一同時提供下列「即時異動偵測」、「自動復原」與「防止覆蓋竄改」功能的檔案完整性軟體。

• 支援 Windows/Unix/Linux 等作業系統伺服器/工作站、支援 伺服器、網路設備、工作站與 POS 系統、資料庫、Active Directory/LDAP、PCI 設定、雲端設定 (Azure、Google Cloud、Oracle Cloud、Amazon Web Services)、VMware ESX / ESXi 設定、Kubernettes 設定與 Docker 設定等廣泛的基礎設施。

• 選購 Trusted File Registry™ :提供可信賴的檔案登記 Trusted File Registry 防止軟體更新 Patch 時誤判。

• 選購票務系統Ticketing System 提供了一個簡單、易於使用的 票務系統Ticketing System,讓計畫的變動與版本升級可以在安全、監控下的情況安全的實施。

• 選購威脅來源 Threat Feed :CimTrak 與 STIX 1.0 / 2.0 和 TAXII Thread Feeds 整合。隨著從威脅源下載新威脅的 Hashes,CimTrak 會自動使用 惡意軟體/威脅 Hashes malware / Threat hashes 更新其黑名單。只要有檔案異動時 CimTrak 就會確認這些異動或新檔案是否為惡意軟體/威脅?

• 即時 檔案與惡意軟體分析 Real-time File & Malware Analysis :當檔案發生異動時,CimTrak 可以與 Virus Total、Palo Alto Wild fire 或 Checkpoint 的威脅 API 整合,對檔案異動進行即時分析並自動檢查 CimTrak 監控的其他系統上是否存在惡意資料。

• 異動時即時通知:讓您深入了解您的 IT 環境中發生的情況。

• 自動啟動更正:讓您能夠採取即時、自動的行動,以補救或完全阻止異動。

• 提供所有異動的紀錄文件:為您提供了一系列關於您的 IT 環境變化和所採取措施的報告。

• 協助客戶符合 SWIFT CSP、NYDFS (23 NYCRR Part 500)、PCI DSS 、ISO 27001、NIST 800-171 等標準的法規要求。

• 提供 REST API 可讓客戶客製軟體在安全、監控下的情況下更新定期與計畫中的網頁、應用程式。

CrowdStrike 是透過雲端提供服務的次世代端點保護的領導者。CrowdStrike 是第一家也是唯一一家整合了次世代防毒(AV)、端點檢測和回應 (EDR) 以及7天24小時威脅偵測服務服務的公司,只需要安裝一個羽量級代理程式(sensor)就可以作到,這在端點保護是一大變革。CrowdStrike Falcon™平臺經過實證,可以取代傳統的防毒軟體,透過領先業界領先的雲端服務架構,改造了端點保護的交付方式。

CrowdStrike Falcon使用複雜的非特徵比對的人工智慧、機器學習與以攻擊行為進行分析(IOA)的威脅預防技術,即時阻止已知和未知的威脅,保護客戶免於受到各種先進的(advanced)網路攻擊。這個創新技術的核心就是CrowdStrike Threat Graph™,每天針對部屬在170多個國家的數百萬個感應器的500多億個事件,進行關聯分析,為整個客戶社群提供獨特的雲端防護。

許多世界上最大的組織或公司已經非常信任 CrowdStrike,包括3家全球營收前十大的公司、5家全球前十大的金融機構、3家全球前十大的醫療機構,以及3家全球前十大的能源公司。

遠離破壞性網路攻擊、避風港計畫再進化

勒索軟體大肆蔓延,如全球最大晶圓代工業者,因一個環結疏忽,導致生產機台遭到勒索軟體入侵,預估損失金額高達 52 億元。根據 FBI 統計,從 2013 年 10 月到 2019 年 11 月之間,勒索軟體受害者至少支付價值 1.4 億美元的比特幣。

早在2018 年,美國民間銀行業者亦提出避風港計畫(Sheltered Harbor),避免發生災難性無法復原的事件,維持民眾對美國金融體系的信任,而Dell EMC Cyber Recovery 則是第一個符合該計劃要求的解決方案。

保護備份資料安全 對抗勒索軟體不二法門

避風港計畫之所以受到美國通貨監理局、聯邦存款保險公司認可的關鍵,在於要求金融業者需將關鍵帳戶資料轉換成標準格式,有效隔離主中心與備援中心的備份資料並驗證資料完整性、加密後,傳送至數據保存庫(Data Vault) 。數據保存庫需具備安全隔離、不可竄改、災難發生時可即時存取、只允許授權者取回資料、分散式保存資料等條件。至於台灣資通安全管理法案的資通安全規範中,也明白指出需防止資通系統或資訊遭受未經授權之存取、使用、控制、洩漏、破壞、竄改、銷毀或其他侵害,以確保其機密性、完整性及可用性。

Dell EMC Cyber Recovery 解決方案能通過避風港計畫認可關鍵在於採取獨步業界的斷、捨、離、鎖概念,即斷開備份主機與備份儲存媒體,讓備份儲存媒體直接與備份用戶端溝通,資料傳輸通道全面加密,且備份資料亦須加密。其次捨去大量重複資料,透過專利去重技術,高速備份;接下來,將備份主伺服器遠離採用容易被攻擊的主流平台、並以安裝在虛擬化平台上為主。最後,備份資料需具備上鎖機制。Dell EMC Cyber Recovery 解決方案眾多國際認證,包括 SEC 17a-4(f)、HIPAA、SOX、CFTC、FDA 21CFR、ISO Standard 15489、MoREQ-1...等。

Data Domain 搭配 Cyber Recovery Vault 結合技術團隊顧問服務深受許多金融業肯定的 Dell EMC Cyber Recovery 解決方案,是由 Dell EMC Data Domain 搭配 Cyber Recovery Service、Cyber Recovery Vault 等而成的整合性方案。Cyber Recovery Service 部分,考量到不同產業需求差異極大, Dell Technologies 技術團隊會依照企業營運需求與特性,透過事先評估與規劃的方式,為企業建置一套自動化備份機制,除可提升加速備份速度外,也能免去人為操作的疏忽。

「許多企業相當熟悉的 Dell EMC Data Domain,搭載 Intel® Xeon® 處理器,是一套備受全球用戶肯定的資料保護儲存系統,具備備份、封存及災難回復等功能。」 陳盈良解釋:「這款產品具備絕佳的重複資料刪除技術,可將備份儲存空間減少 30~50 倍,同時可縮短備份時間。另外,與用戶端電腦傳輸過程中,則是走專屬的DDBoost 協定,除可加速資料備份速度外,也能避免發生資料被竊取的狀況。」

當 Dell EMC Data Domain 完成資料備份工作後,會透過 Air Gap 機制,自動將資料寫入異地Data Vault,確保備份資料都能受到完整保護。

Air Gap 機制僅在有資料傳輸需求時才會打開,所以幾乎可以阻斷勒索軟體感染備份資料的機率。

內建勒索軟體偵測引擎 確保備份檔案安全

Dell EMC Cyber Recovery Vault 會依照不同時間,保存多個資料副本並且上鎖外,更會運用內建沙箱功能持續對不同資料副本進行驗證工作,確認資料本身是否有惡意程式。當發現備份資料有異常時,會立即向管理者發出警告訊息,並且將備份檔案進行隔離,以免日後用於還原時,對公司造成二度傷害。另外,該設備整合 Index Engines 的 CyberSense,能套用多種智慧型偵測技術,判斷備份資料是否遭到勒索軟體感染。

陳盈良說,對於有需要建置備援架構的業者,Dell Technologies 可進一步協助建置資料安全恢復區。Cyber Recovery Vault 會自動將安全的備份資料副本,傳送於異地的 Data Vault 上,再依照需求配合還原作業將關鍵備份資料還原至資料安全恢復區,當主資訊系統遭遇天災或駭客攻擊事件時,該系統隨可接手運作,確保企業營運不受影響。

隨著勒索軟體攻擊愈演愈烈,Dell Technologies建議各企業,尤其是金融、政府與製造業的關鍵基礎設施擁有者與維護者,可運用 Dell EMC Cyber Recovery 解決方案打造自動化備份機制,對保護商業資料、商業營運流程運作等帶來極大助益。

DevOps 為近幾年常見的軟體開發模型,其精神為將開發和營運(DevOps)結合一體,但在在資安風險安全意識抬頭的今天,對於軟體開發品質的安全要求都日趨嚴格,如何在DevOps 軟體開發文化中融入資訊安全的觀點,這對DevOps 開發流程中是一個挑戰。在DevOps 加速迭代的軟體版本週期時,在「持續整合」(Continuous Integration, CI)、「持續部署」(Continuous Delivery)與「持續交付」(Continuous Deployment)中,加入資訊安全自動檢測環節,即可在軟體開發初期,使開發人員及維運人員可更迅速的了解問題所在,大幅提升產品品質。

為了將資訊安全融入DevOps 開發流程內,提出III DevOps 工具解決方案,其核心軟體以開源軟體為基礎,平台亦選取開源軟體的授權條款進行授權。

其目的為將資訊安全檢測工具融入在 CI/CD 開發流程內,於軟體開發過程中,開發者上傳原始碼後,即可自動化進行檢測,包含原始碼掃描及弱點掃描等資安檢測,由於傳統資安檢測工具十分耗時,使用者可設定於特定情況(如特開發分支有進行合併)下才進行相關特定功能檢測服務,可同時維持DevOps 開發流程並也可持續進行資安檢測。並且可自動化將檢測結果回傳於平台,讓使用者快速了解目前軟體開發的品質及狀況,以利開發者於軟體初期即可檢視相關問題,可避免過去檢測模式,只在產品最後檢測階段發現問題,卻以為時已晚,或要花費極大物力人力才能改進的問題。

簡易描述其功能特色如下:

1. 兼具軟體工程、CI/CD 及專案管理需求:整合了Gitlab、jenkins、Rancher、Redmine、Postman…等多項開源方案。

2. 平台提供多角色功能:有三個主要使用角色、包含系統管理員、專案經理及開發人員。提供各角色專屬的管理介面及工具。

3. 底層開源工具與使用者介面相互切換:使用者可直接使用III DevOps 平台提供的介面,若本身習慣開源工具者,如 Gitlab、Redmine 等,亦可選擇直接使用底層開源工具

4. 全平台容器化:系統元件及系統皆部署在Kubernetes上,可支援橫向擴展

5. 支持多元環境佈署:針對不同的開發語言、framework、執行環境,提供可選用的快速佈署的服務。

6. 彈性加值功能服務:平台提供系統介接介面,以介接外部工具,如資訊安全檢測工具(Checkmarx CxSAST、Fortify WebInspect、SonarQube),發展出特化模式或豐富生態系的經營型態。

7. 強化 DevOps 自動化運作:可將依據使用者自行設定彈性加值服務,自動化將檢測結果轉成待處理項目提供給開發者,符合DevOps 開發流程,自動完成循環作業。

更多資訊請參閱 www.iiidevops.org

全球領先的身分識別、支付暨資料保護領導者Entrust在2021年1月宣布收購HyTrust,HyTrust是虛擬化與多雲端數據加密、密鑰管理暨雲端安全狀態管理的創新解決方案供應商。本次收購案的詳細交易內容將不予公開。透過收購HyTrust,Entrust在管理領域將有關鍵性的拓展,特別是針對其數位安全解決方案的加密、密鑰,以及雲端安全政策,將提供符合企業需求與符合規範的資料保護服務,協助企業加速數位轉型。

Entrust總裁暨執行長Todd Wilkinson表示:「企業正快速經歷數位轉型,以便享受雲端運算的效益與規模所帶來的益處,因此,資料保護與合乎規範將成為首要考量。我們很高興能將HyTrust團隊與其解決方案納入Entrust旗下,HyTrust解決方案能為企業在跨運算環境下的安全控制提供管理、自動化與擴展服務。往後客戶僅需透過Entrust便能享有高度保障的資料保護、身分識別,與合規解決方案,讓企業在虛擬化、公有雲,以及混合雲的環境中,做到數據加密並施行安全政策。」

HyTrust成立於2007年,總部位於加州山景城(Mountain View),HyTrust的解決方案可自動執行安全控制,適用於軟體定義的相關計算、網路,與儲存負載,提供最高級別的可視性、精細的政策控制與資料保護。透過即時自動化與安全策略,協助HyTrust客戶改善安全狀態,加速節省雲端運算及虛擬化的成本,同時也能迅速符合相關規範,防止意外中斷。HyTrust的合作夥伴包含VMware、IBM、Cisco、Intel、Google、Amazon,以及In-Q-Tel。這家私有企業約有50名員工,將因本次收購案而加入Entrust。

因本次收購案而加入Entrust的HyTrust聯合創辦人暨總裁Eric Chiu表示:「我們非常開心HyTrust能夠加入Entrust團隊。Entrust是業界公認的資料保護、身分識別與支付安全解決方案領導者,憑藉著Entrust在加密技術的專業知識及全球影響力,得以在世界各地拓展並支援HyTrust的解決方案。隨著多雲端部署日漸普及,企業無不致力於保護雲端基礎建設及資料。我們的整合解決方案將能協助企業有效駕馭雲端平台,享受其優異效能的同時也無需犧牲安全性或合規性。」

Entrust與HyTrust現已合作開發聯合解決方案,該方案將整合Entrust nShield®硬體安全模組(HSM)與HyTrust DataControl及KeyControl加密密鑰管理服務(KMS),能集中且自動化加密密鑰的管理,讓企業得以一致地大規模產生並控制加密密鑰的生命週期。透過本次收購,Entrust預計可促進應用於就地部署(on-premises)、混合雲、虛擬化與多雲端環境的安全與合規解決方案。

Entrust身分識別暨資料保護高級副總裁兼總經理Cindy Provin表示:「專業的一站式數據加密、密鑰管理,與雲端安全策略服務,將為雙方的客戶帶來極大好處,除了改善安全狀態並滿足規範需求,還能同時簡化跨環境的加密與密鑰管理。我們十分期待與HyTrust團隊、夥伴,以及客戶們展開合作。」

更多關於本次的HyTrust收購案,請參閱:https://www.entrust.com/partner-directory/hytrust

關於Entrust

Entrust提供可靠的身分識別、支付與資料保護,維護世界安全的運轉。在今日,人們遠比以往更加要求無縫隙的安全體驗,不論是跨越國界、購物、使用政府電子化服務或登入企業網路。Entrust在這所有互動的核心提供無與倫比的數位安全與信用確保方案。Entrust員工超過2,500人,並擁有一個全球夥伴網絡,客戶遍及150多國,獲得全球最受信任企業組織的信賴。詳細資訊請參考www.entrust.com。

全新的防禦盔甲

隨著網路威脅的複雜性和強度不斷提升,透過威脅檢測、惡意軟體檢查、WAF、DLP、DDoS、防火牆和 IPS/IDS 系統來保護網路,這大幅增加了成本支出及管理的複雜度。

ThreatARMOR™在您的網路中建立第一線防禦陣地,通過在不正常流量抵達現有安全基礎架構之前予以刪除進而消除網路威脅。一台 ThreatARMOR 安全設備可以部署在內部和外部網路出入口,發現受感染的內部系統並阻止其與外面殭屍網路控制器的通信,同時可阻擋已知不正常網站和特定國家的連線進而降低防火牆負載。來自這些網站的加密連接也可以自動阻止。

ThreatARMOR 不使用特徵碼,並且不會出現誤報。對於任何被阻止的網站,都會提供惡意活動的證據,例如惡意軟體分發或釣魚攻擊,包括最近的確認日期甚至截圖。Ixia 的應用與威脅情報(ATI)研究中心會持續更新該網站列表,分別驗證每個網站並於每五分鐘通過雲端更新一次。

《特性》

- 在第一線去除各種資安威脅的流量而縮小客戶端的攻擊面,可減輕後端資安設備負擔(NGFW/IPS/DDOS/WAF/APT/SIEM…….等)。

- 提供全球最完整的IP及DNS威脅資料庫,包括Botnet、phishing、hijacked、Malware、非法IP (未註冊IP) 全面性的防禦。

- 內建的獨有高速處理晶片協助客戶端直接在local比對IP來源及目的地,並且在開啟所有功能後,仍然可以維持line rate speed高速處理效能。

- 無需解開SSL即可判斷資安威脅。

- 沒有誤報 – 為所有被阻止的網站提供清晰的犯罪行為證據。

- 業界最快每五分鐘更新資料庫,縮短資安威脅防護時差。

- 內建Bypass機制,即使設備發生故障,仍可保持原有線路暢通。

網路安全領導者—Bitdefender,保護全球超過5億個系統超過18年,在其第一個MITRE ATT&CK® EDR評估中表現極盡完美,再次證明了Bitdefender 的超強能力。

ATT&CK向Bitdefender挑戰了APT29的19個模擬攻擊階段,APT29是世界上最隱秘的俄羅斯黑客組織Cozy Bear。MITER ATT&CK® EDR評估測試了供應商偵測各種攻擊者活動的能力,這些攻擊者從最初的入侵、橫向移動、持久化和滲透,涵蓋各種複雜的攻擊。

ATT&CK評估結果顯示,Bitdefender在技術、戰術和常規檢測之間的整個攻擊鏈中實現了最大覆蓋,Bitdefender EDR精確處理和曝光了所有相關的數據。

從最初的入侵到持久化,在詳細說明特定的攻擊技術並為攻擊框架鏈中的每個步驟提供通知方面,Bitdefender的表現也優於同類產品。結果顯示,資安專業知識有限的組織可以輕鬆利用Bitdefender的回溯數據功能,獲取直觀的數據和足夠的攻擊技術細節,以減少偵測時間並提高對進階攻擊的能見性和回應速度。

在ATT&CK評估中,Bitdefender還:

•為APT29攻擊中使用的所有技術提供了最多數量的通知,證明了它完整涵蓋了攻擊框架中的每個步驟。

•在識別實際的攻擊技術(不僅僅是常規檢測)方面表現出色,比其他任何供應商都更詳細地介紹了更具體的攻擊技術。

Bitdefender的網路威脅情資總裁Dragos Gavrilut說:「毫無疑問,對供應商提供的產品進行獨立評估是判斷其有效性的最佳方法。」,「Bitdefender首次參與MITER ATT&CK測試,便獲得如此出色的成績,我們感到非常驕傲。」,「所有最權威,最值得信賴的獨立第三方機構,都證明了Bitdefender的卓越表現,這次最新的測試也是對我們EDR產品實力的再次確認。」

ATT&CK的結果是一系列榮譽中的最新重大成就,這些成就表明Bitdefender提供了一流的EDR安全解決方案,能夠充分滿足中大型企業嚴格的安全性和營運需求。

閱讀完整的MITER ATT&CK® EDR測試報告:

https://attackevals.mitre-engenuity.org/APT29/results/bitdefender/index.html

融合技術、經驗,結合在地化情資,首波發表 NEITHInsight、NEITHSeeker

日益猖獗的資安威脅,已是不容忽視的國安議題,尤其是無孔不入的勒索軟體,更成為企業與政府的夢魘。光是 2020 年,除眾所週知的台塑、中油等遭入侵事件外,亦傳出多家知名高科技大廠遭到勒索軟體綁架,嚴重衝擊企業的正常運作之餘,也對商譽造成極大影響。儘管多數業者均已建立資安機制,資安設備亦發覺勒索軟體的異常行為,且持續發出告警訊息,然資安人員終究無法找出潛伏位置。箇中原因,在於企業內部缺少一套 IOC (Indicators of Compromise,入侵指標) 平台輔助,以及具備足夠專業技術能力的資安人員,最終爆發遭到勒索軟體綁架的憾事。

為此,匯集眾多資安專家的騰曜網路科技 (NEITHNET),正式宣布推出融合全球與台灣在地情資的 IOC 平台- NEITHInsight,以及可協助企業處理資安事件的 MDR(Managed Detection and Response) 服務- NEITHSeeker,全力提升企業的資安防護等級,對抗無所不在的資安威脅。NEITHNET 資安團隊長期投入追蹤各國駭客攻擊型態及歷史情資,專注於網路威脅的研究及技術開發,擅長大型網路DDS 流量與連線攻擊分析、DPI 網路行為封包分析,以及惡意程式網路攻擊行為分析等。

NEITHNET 總經理林岳鋒說,令人聞之色變的勒索軟體,通常會在企業潛伏數個月或更久時間,默默進行網路架構探索、資料收集等工作,最後才會在預先設定時間發動攻擊。多數資安設備在勒索軟體潛伏期間,都會偵測到異常行為並發出告警訊息,可惜仍然不足以協助資安人員從告警訊息中,找出勒索軟體躲藏的位置。此時,若有一套 IOC 平台協助,將有助於資安人員在最短時間內找出被勒索軟體感染的檔案,這正是我們推出 NEITHInsight 的原因。

市面上 IOC 平台不少,然多數情資都是屬於全球性的資安訊息,欠缺台灣專屬的情資輔佐,也削弱產品帶來的效益。NEITHInsight 在保有全球性情資之外,也融合從台灣網路環境中取得的大量本土化情資,能有效協助資安人員找出為台灣環境設計的攻擊行為,縮短揪出勒索軟體或惡意威脅的時間。其次,NEITHInsight 情資收集範圍非常廣,除來自於外部攻擊的資訊,也包含勒索軟體、惡意程式入侵之後,在公司內部散播、回傳等資訊,因此準確率自然值得信賴。

值得一提,NEITHNET 亦有建立世界級的資安實驗室 (NEITHCyber Security Lab) ,可驗證情資真假,乃至於進行回測分析,同時還能模擬真實網路環境,以準確掌握惡意程式的攻擊模式與後續影響。

林岳鋒指出,鑑於全球資安人才不足,多數企業都面臨手中擁有大量事件資料,卻沒有足夠人力,在第一時間處理異常事件的困境,所以我們也同步發表 NEITHSeeker 服務,就是希望協助企業以最快速度處理資安威脅。NEITHSeeker 會自動收集與分析企業內部網路與資安設備產生的資訊,且能在偵測到異常事件當下,立即做出回應,可將資安威脅控制在最小範圍,保護企業數位資產的安全。相較於其他業者的MDR服務,我們在專業能力、經驗上更勝一籌,結合 NEITHInsight 的在地化情資,能提供效果更佳的資安服務。

面對詭譎多變、攻擊手法日新月異的資安市場,2021 年 NEITHNET 首要工作放在推廣 NEITHInsight、NEITHSeeker 等兩項產品與服務,讓更多企業了解引進 IOC 平台、MDR 服務的重要性,打造面對攻擊手法不斷進化的資安防護機制。

Jennifer Cheng/Director of Product Marketing, Proofpoint

從任何角度來看,2020對駭客來說是個忙碌的一年。因為疫情影響和威脅的增加,許多組織淪為網路攻擊的對象。

根據Proofpoint 2021的釣魚攻擊報告,發現有57%的組織在去年被駭客成功使用釣魚攻擊,不僅影響深遠,企業也受到損害:近三分之二原因是資料外洩;一半則是帳號或憑證被竊取。

而勒索軟體也不甘示弱地在2020繼續擴張。儘管受攻擊的比率和往年相同,但有更多的組織選擇支付贖金,卻可能未回復運作:有近三分之二的組織受到勒索軟體攻擊,有一半選擇支付贖金,僅六成在支付第一筆贖金後能拿回資料,其餘則被繼續勒索或根本石沈大海。

儘管釣魚和勒索都不是新的駭客手法,但仍是資安團隊的保護重點。因疫情緣故,去年駭客攻擊成功的比例升高,不過更需要關心的是現今威脅的發展,駭客更主動地鎖定「人」為攻擊對象、而非網路或IT架構。當技術防護不斷更新,使用者意識卻未跟上腳步,這個落差只要還存在,企業就卡在只能瞻前卻未能顧後的困境。

Closing the awareness gap減少認知落差

使用者意識是企業防護的關鍵,就跟其他技術防護和控制一樣重要,儘管如此,卻未受到同等重視。企業幾乎都有資安教育訓練計畫,但有近乎一半的教育訓練在一年內未超過四次,而大多數也沒有超過兩個小時;也僅有一半的公司是對全公司人員訓練,其中的六成才採取正式實體或虛擬的訓練課程。

使用者意識的不足顯示了企業缺乏完善的訓練規劃。儘管常看到企業被駭的新聞,但僅有33%的使用者能清楚描述勒索軟體的定義,65%了解惡意軟體和63%了解釣魚攻擊。

這對資安人員來說可能難以置信,但這就凸顯了認知和理解的落差。使用者可能知道有些家庭和知名品牌受駭客攻擊,但不代表會了解攻擊機制,也不知道以企業用戶的身份該如何預防。

為了縮減知識落差,資安意識培訓需要不僅教育常見的防護基礎,更要讓他們了解自身的資安責任。

Identifying your Very Attacked People找出常受攻擊的人

為了提供對的訓練給對的人,應該要先辨別誰在組織中風險最高,在Proofpoint我們稱之為VAP常受攻擊者。

在識別前要避免先入為主,因為VAP可能在組織的任一個職位,儘管高層可能是最直覺的攻擊對象,但攻擊者其實最常鎖定他們旗下的人員,但在不同組織和產業,VAP也會很不一樣。在最近Proofpoint發現的例子中,在一個大型照護機構前20個VAP也剛好是VIP;而在金融組織裡則僅有一位VIP是VAP。

而VAP會持續變動。像資安意識培訓,辨認VAP的工作不是一次性的,因為這些人可能會隨時改變。當確認了VAP,就能評估他們的資安意識,有這些資訊,就能建立客製的訓練計畫,能依據每位的風險評估,各別補齊資安認知落差。

這就是以人為本的資訊安全。而通常就是你和駭客間的唯一防線。

Building a people-centric cyber defence 建立一個以人為本的資安防禦

駭客通常會持續攻擊你的組織。如果你不能像駭客一樣,就可能被成功攻擊。了解TPP攻擊戰術流程其實並不足夠,用戶行為常是最大的變數,強化用戶行為就成了當務之急。

而首先就是要創造企業文化,「資安並不僅是IT人員需要落實,而是所有人的責任。」這樣的文化要透過正規且有脈絡的資安訓練,且根據使用者和不斷改變的威脅情勢時時調整。

這不代表訓練該是個考試,而是要使用者學會防禦,這也是訓練計畫該強調的重點。不是要學會名詞定義和攻擊模擬,而是著重在教育行為與其伴隨的潛在風險。

當使用者了解使用單一密碼和資料外洩間的關聯、從未知寄件者點擊可疑連結與勒索軟體的關係,那他們的使用習慣就會因此改變。有80%組織認為資安意識培訓有助於降低駭客攻擊的影響。

資安不再是技術規範。在這個以人為對象進行攻擊的年代,理解與認知才是關鍵,使用者知道的越多,才能更加確保組織安全。

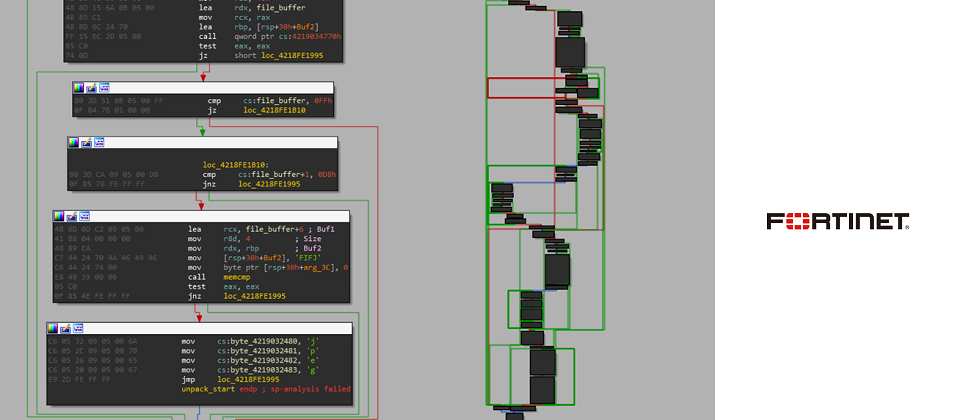

近期一個針對政府單位國家層級的資安威脅正設法滲透入侵大量的組織單位,包括多個美國政府機構。他們將惡意程式植入 SolarWinds 公司的「Orion」IT監控管理軟體的更新系統,藉此散播一個名為「SunBurst」的後門程式。根據 SolarWinds 公司的資料,目前全球有 33,000 家企業單位使用 Orion 的軟體,其中 18,000 家已直接遭受惡意程式入侵影響。隨著越來越多的細節被披露,這顯然是迄今為止最難以捉摸和最嚴重的網路攻擊之一。

在過去的一段時間裏,FortiGuard 實驗室的研究團隊不遺餘力地揭露了更多的攻擊細節,確保我們的客戶免遭威脅入侵,這些細節可以在我們的 威脅情報部落格 中找到。在我們的部落格中,我們分享許多我們學習到的細節,如何透過我們現有的系列產品來提供防護,以及我們可以更進一步借助 FortiEDR 平臺採取的主動資安防護措施來確保客戶資訊安全無虞。

SunBurst 攻擊概述

為了幫助讀者更好地了解此攻擊活動,我們將在較高的層面上描述在初始滲透之後,SunBurst 惡意程式和攻擊者所採取的步驟。

攻擊者在成功滲透到供應鏈之後,SunBurst 將一個名為 SolarWinds.Orion.Core.BusinessLayer.dll 的後門程式被置入於軟體分發系統中,並且被安裝成為成來自供應商的更新程式包的一部分。下載後,它會在進行任何操作之前休眠 12 到 14 天。

在等待期結束後,這個後門將採取措施確保它是在攻擊者針對的環境之中執行,而不是在一些低價值的組織、在沙箱或其他惡意程式分析環境中執行。攻擊者似乎想要在執行特定任務時儘可能地避開惡意程式偵測。

以下為執行此操作所需步驟的高階描述:

透過電腦網域名稱查驗,檢查受感染機器的網域名稱來確定:

不包含某些字串。

非 SolarWinds 的網域。

不包含 “test” 字串。

驗證沒有在執行分析工具,如:WireShark 網路封包分析工具。

檢查並確定沒有不想要的安全軟體在執行。

一旦完成所有查驗,它將呼叫攻擊參與者,並發送受害組織的識別資訊。

注意:由於被此惡意程式攻擊的大多數組織都不是攻擊者期望的目標,因此對於許多組織來說,攻擊似乎已經結束。

C2 網域名稱的組成其前綴是根據機器的資料所產生,圖1為範例:

下一步,攻擊參與者利用一個名為 TEARDROP — 僅存在於記憶體中的有效負載,來傳遞一個 CobaltStrike 信標於其他有效負載之中。CobaltStrike 是一個商用的、功能齊全的滲透測試工具,並自詡為攻擊對手的模擬軟體。然而,它也經常被攻擊者所利用。到目前為止,FortiEDR 已經即時主動檢測並封鎖了包括此次事件和其他許多利用 CobaltStrike 的攻擊。

積極主動緩解 SunBurst 攻擊活動

隨著入侵指標 (IOCs) 被披露,通過調查發現,FortiGuard 實驗室和其他團隊分析了 “Sunburst” 的所有資料,然後設計了一個主動的策略來緩解攻擊,並幫助組織了解其影響。

如前所述,大多數組織都不是駭客攻擊目標,因此該惡意 DLL 檔案的存在並不一定造成損害。

Fortinet 為確保客戶安全所採取的步驟:

所有已發佈和後續的 IOCs 都立即新增到我們的雲端智慧和特徵碼資料庫中,確保 Fortinet 的安全解决方案(包括 FortiGate、FortiSIEM、FortiSandbox、FortiEDR、FortiAnalyzer 和 FortiClient)都能成功檢測到惡意程式。隨著新的 IOCs 被發現,它們也將立即被新增到我們的資料庫中。

為了重建攻擊並獲得更多的訊息與指標,FortiGuard 實驗室的研究和威脅情報團隊根據最初披露的資訊尋找更多指標。作為這項工作的一部分,我們發現並分析了 TEARDROP 的一個新變種。在圖2中,您可以看到這個 TEARDROP 變種讀取了偽造的 jpeg 檔頭及主要的解封程序:

我們還主動掃描我們的 FortiEDR 雲端資料庫,尋找相關跡象,以確定客戶是否可能已遭入侵。我們也正在聯絡可能受到影響的客戶。

我們的 MDR 和 FortiEDR 研究團隊還設計了一些工具,可以幫助組織了解入侵的範圍,如果他們受到這種供應鏈攻擊的影響。這些工具可以依要求與客戶共享。如前所述,大多數組織都不是目標,了解入侵的範圍對於確定後續步驟非常重要。

針對 TEARDROP 和 CobaltStrike 的檢測

除了根據特定的 IOCs 檢測外,我們研究團隊的分析已經確定,FortiEDR 平臺能够運用其記憶體程式碼追踪技術,即裝即用且無需任何預先具備任何針對此威脅的知識,就可以保護設備免於 CobaltStrike 和 TEARDROP 的攻擊。FortiEDR 已經無數次證明能够即時封鎖 CobaltStrike 於現實的資安事故中,如圖3範例:

總結與建議

1. 端點防護:對具有 Fortinet 資安解決方案和 SolarWinds Orion 2019.4 至 2020.2.1 HF1 的客戶

a、FortiClient、FortiEDR 和 FortiGate 都能檢測並封鎖這些惡意程式的執行。

b、根據設計,任何受支持的 FortiEDR 版本無需更改或升級都可立刻檢測並防護這種攻擊、執行的後果。

i. 確保設定執行後的安全政策為阻擋模式。

即使系統已經通過可信任的來源受到入侵,這也可以允許您阻止惡意行為,例如此次的供應鏈攻擊。

ii. 應用預設情境的安全政策,這些政策可以在發生惡意行為或不確定的活動時採取主動措施。 在這次的案例,將會刪除相關聯的 DLL 檔案。

c、如果您訂閱了 MDR 威脅偵測應變服務或在攻擊發生時未處於防護模式,請與 MDR 團隊合作,以協助您主動找出資安威脅。

2. 端點防護:對非 Fortinet 但是SolarWinds Orion 2019.4 至 2020.2.1 HF1 的客戶

a、根據發佈的 IOCs (SHA-1 雜湊碼) 來鑑識驗證已知惡意檔案的存在:

d130bd75645c2433f88ac03e73395fba172ef676

76640508b1e7759e548771a5359eaed353bf1eec

2f1a5a7411d015d01aaee4535835400191645023

395da6d4f3c890295f7584132ea73d759bd9d094

1acf3108bf1e376c8848fbb25dc87424f2c2a39c

e257236206e99f5a5c62035c9c59c57206728b28

6fdd82b7ca1c1f0ec67c05b36d14c9517065353b

bcb5a4dcbc60d26a5f619518f2cfc1b4bb4e4387

16505d0b929d80ad1680f993c02954cfd3772207

d8938528d68aabe1e31df485eb3f75c8a925b5d9

c8b7f28230ea8fbf441c64fdd3feeba88607069e

2841391dfbffa02341333dd34f5298071730366a

2546b0e82aecfe987c318c7ad1d00f9fa11cd305

e2152737bed988c0939c900037890d1244d9a30e

b、威脅狩獵於您的記憶體中尋找 IOCs 例如: TEARDROP 或 COBALT STRIKE。相關的 YARA 簽證詳列於此。

c、根據組織中最初感染的時間線尋找可疑被置入的檔案。當以下的惡意 DLL 檔案存在,就是一個潛在的 IOC:

c:\Windows\SysWOW64\netsetupsvc.dll 檔案。

d、如果檢測到這些 IOCs 中的任何一個,請將所有受影響的電腦以及這些電腦上所有使用者帳戶視為已遭洩露。撤銷所有帳戶憑證並隔離設備以供進一步調查。

最佳實踐方式

此次事件再次強調了維護軟體和系統時所需要的最佳實踐。以下是每個組織應採用的三個重要的最佳安全實踐:

所有新的更新和補丁都應該在部署前透過沙箱或類似的分析工具執行,以利識別惡意程式和供應鏈攻擊。在這次的案例中,FortiSandbox 會將有問題的DLL 檔案標示為惡意的,並在它影響網路安全之前將其删除。

進階的端點檢測及回應技術是任何資安策略的重要組成部分。在端點和伺服器上部署 FortiEDR 可以防止類似 CobaltStrike 和 TEARDROP 這樣的惡意程式被執行。

網路分隔是保護當今先進網路所需的另一個關鍵的安全策略。部署內網區隔防火牆作為 零信任網路 策略的一部分,例如 FortiGate 平臺,可以防止惡意程式在網路上的傳播。

更多幫助

尋求幫助以了解其組織遭受此網路資安攻擊情形的企業或利用 FortiEDR 解決方案來預防檢測類似攻擊的企業,可以透過 FortiGuard 事故回應服務網頁與我們聯繫。

了解更多關於 FortiGuard 實驗室 威脅研究和 FortiGuard 安全訂閱和服務 資訊,歡迎 註冊 FortiGuard 實驗室的每週威脅情報。

進一步了解 Fortinet 的 免費資訊安全培訓計畫 或 Fortinet 網路安全專家計畫、網路安全學院計畫 和 FortiVet 計畫。

隨著網路的快速發展,讓每個物體因IT的結合而產生不同的應用,也讓人對未來的產業期待會有重大改革變化,而IOT(Internet Of Thing)隨之而生。IOT涵蓋的層面包含個人、家庭、城市至整個工業物聯網。如果要解釋IOT,會將它的架構分為是由IT與OT組合而成。IT與OT是兩種不同的概念,IT是大家比較熟知的領域,在IT環境中企業主要仰賴邊界的防火牆抵抗外部的攻擊,進而保障核心的ERP、WEB主機系統。在IT環境中,思考角度主要是以人為對象,不管在有線或無線的環境,都希望對人的行為進行妥善的管制,像是上班時間限制使用者網頁瀏覽行為、應用程式使用服務(影音、外掛程式..)或頻寬使用量,並能有效對使用者進行身分識別驗證。過去這幾年,市場上有許多的IT閘道產品,都可以滿足企業用戶所需的IT防護,像是防火牆、UTM、新世代防火牆、頻寬管理設備、IPS設備…等。

但OT的環境卻與IT關注的不同,多數OT環境管的機器,負責控制生產製造,而工業4.0的發展雖然讓所有設備透過聯網帶來更便利性的運用,但是只要遭遇一次的網路攻擊,智慧工廠帶來的效益,像是設備管理、資料蒐集分析、流量監測、供應鏈管理等,都將瞬間化為烏有。這也是企業在導入智慧工廠時,不能輕忽網路攻擊所帶來的風險性。舉例來說:工業系統的生命週期高達15~20年或更久,但這些系統設計製造之初,往往並未將資訊安全的需求考量在內,系統資源僅供控制用,機器只要穩定運行就會儘量不更新或延後更新,使得內部系統充滿漏洞,風險極高,以往採用的實體隔離為基本保護策略,使得ICS的韌體與軟體難以替換,更新修補程式也很少有機會安裝。

當OT與IT結合時,會擦出什麼樣令人驚奇的火花令人期待。但是IT就像兩面刃,如果能妥善運用,勢必可以穩定OT場域的生產運作外,還可以提升生產效能;但是如果未能關注IT與OT結合可能產生的威脅,則很容易讓攻擊者由OT網路進入至整個企業環境,所以不能不慎重啊!因此,當IT與OT整合時,建議需以「清」、「透」、「澈」作為規劃考量。所謂佈署管理維護需「清楚」、威脅能見度需「透明」、數據解析能「明澈」,加上從硬體與軟體不同層面思考,打造更完整的網路安全服務。

因此,2021年眾至資訊ShareTech推出智能工廠、醫療產業、重要基礎設施適用的OT防護設備(OTS系列)。ShareTech OTS設備具有彈性布建方式,可融合單位現有網路架構,支援LAN BYPASS模式、ICS工業協定埠、內涵深度封包檢測(DPI)、應用程式白名單、識別管理者身分、加密流量檢測、Virtual Patch、OPC防護,並能夠識別內容ID,具有保護內容、阻止惡意內容的能力。

對設備管理,ShareTech內建的CMS管理功能利於封閉環境的管理維護,搭配威脅情報儀表(Dashboard)協助用戶掌控網路的連線與行為模式,並能管理設備運作狀態,讓管理者一目瞭然掌握網路的資安狀態。

企業的數位化轉型導致了無處不在的網路連接和高速資料交換,同時大大提升企業的生產力。然而當網路持續走向混合雲架構時,交換機或路由器的配置也與過往大不相同;SDN,NFV 和虛擬化使得這樣的概念更加明顯 Flowmon 採用全新概念,將流數據與封包可視化,整合於單一解決方案。藉由各種來源收集網路數據並保留詳細資訊;採用機器學習等進階分析,協助提升網路效能、事件告警及早期威脅預警。支援on-premise, cloud 或虛擬環境,並可與其他解決方案相互整合;簡單的圖形化界面,僅需要30分鐘即可佈署完成

Flowmon 是一個全面性平台,其中 Flowmon Probes,生成網路流量資訊並且不會錯失任何一筆資訊。Flowmon Collector,將網路資訊的收集統計,進而可視化、分析和長期存儲。單一 Collector 支援 75K ~ 200K fps 的流量處理效能且具備可擴展性。此外對分支機構或獨立網段,也可單獨佈署 Flowmon Probe 生成流量資訊,整合於統一管理平台

Flowmon 模組能進一步拓展 Collector 的功能,以達到客戶更深入的需求。ADS 模組提供快速的異常檢測、網路行為分析以及進階網路威脅。APM 應用效能模組,協助提升使用者體驗與服務價值。Traffic Recorder 模組,則提供完整的流量記錄

我們的解決方案優勢

1.完整網路可視性-了解網路中發生的事情,確保企業穩健運行與安全

2. 網路威脅管理 - 當危險因子繞過防火牆等傳統解決方案,Flowmon ADS 藉由人工智能-機器學習,對複雜的網路行為分析,發現異常並揭示可疑事件

3. 應用程序效能監視–識別效能問題,不需要安裝代理程式,也不需要更改配置,就能揭示根本原因並提供深入的診斷資訊

TrustView-I 內部常用文件防護

解決企業內部常用文件流通的權限控管並提供防外洩保護,適用檔案類型包括了常用的 Office 及 PDF 格式。

TrustView-V 內部全文件防護

完全解決企業內部各種文件的防護需求,特別是格式獨特的研發設計檔或可能因檔案加密而損壞的程式檔,採用獨家的虛擬磁區隔離技術。

TrustView-O 外部流通全文件防護

完全解決企業檔案外寄或外流後無法控管的恐慌,除了可針對外部使用者做權限控管外,一切操作記錄也均回傳企業,檔案就算是齊天大聖,TrustView 就是企業的緊箍咒。

推出基於雲端的SaaS解決方案將為客戶提供更無縫、更具成本效益的解決方案,以消除檔案傳播的威脅。

Votiro—全球正向選擇技術的領導者,宣布推出其安全檔案閘道基於雲端的SaaS版本。此SaaS解決方案的推出將為在雲端工作或轉移至雲端中的客戶提供可擴展的方法,以完全消除透過電子郵件、網路下載及網站上傳進行的檔案傳播攻擊。

由於遠端辦公持續盛行,企業需要靈活及簡單的解決方案,以便部署於員工各式各樣的環境(包含移動環境)。Votiro最新的SaaS解決方案可以在整個雲端環境中集中部署、更新與管理。Votiro現在可以支援並託管企業的所有基礎架構,而無須組織建立自己的基礎架構或安排更新。因此,客戶可以享受一個便利的解決方案,大幅減少用在維護上的資源,並節省安全團隊成員的時間,否則會花費在繁瑣的手動安全任務上。現在透過SaaS,Votiro的解決方案可以輕鬆擴展,比以往任何時候都更加重要,以在整個發展階段為客戶提供支援。

「Votiro重新定義了檔案安全方法以及企業如何減輕惡意檔案及附件帶來的風險。首先,Votiro開創了正向選擇(Positive Selection®)領域,現在我們的團隊將持續創新、開發和提供適用於當今網路安全環境的SaaS產品。」Votiro的創辦人兼CEO,Aviv Grafi說:「我們為推出一個符合關鍵市場需求的解決方案而感到自豪,該解決方案將作為消除所有檔案傳播威脅的便利方法。」

Votiro的正向選擇技術是一個超越CDR技術領域的創新發展。

Votiro在所有檔案添加了必要的安全層,僅允許安全的資料通過,保護組織免受100%武器化文件侵害。員工有權無畏懼的接收及開啟電子郵件與附件,利用門戶網站實現數位服務,並允許進行網路下載。因此,可以在不影響安全的情況下進行上傳、下載和編輯。Votiro解決方案擁有在尖峰時間管理流量並每小時處理超過100,000個檔案的能力。即使收到大量此類資料,客戶在七年多的時間裡還沒有遇到過一次基於檔案傳播的破口。

更多Votiro SaaS 安全檔案閘道解決方案的資訊,請聯繫台灣區代理商力悅資訊。

企業對於網路的依賴度越來越高,單一線路已不敷使用,一旦發生網路中斷,將造成極大的困擾及損失。若企業分佈地域廣,其要求網路服務的品質、順暢度更是重要,要如何佈署才能達到不斷線、不停機、改善流量品質、增加傳輸速度以及可靠性就更顯重要。

面對發展迅速的網際網路環境和商業應用模式,UGuard AgileLink 提供不同於過去廣域網管理設備的管控方式,以全新的觀點來解決企業廣域網最大化利用不佳的長期困擾。UGuard AgileLink 次世代廣域網管理 (NextGenWAN Management,NGWM) 設備採用深度封包檢測 (Deep Packet Inspection,DPI) 技術,能夠辨識超過 2,800 個以上的應用程式以及 50 種以上 的網頁類別,讓管理者能夠從多種不同的角度實作電路頻寬的資源分配,打破侷限於只能使 用來源和目的網路位址的傳統做法。

軟體定義廣域網管理

UGuard AgileLink 推出全新的 WarpTunnel™ 功能,便利管理者整併多條線路成為多點辦公室 之間的虛擬連線頻寬,增進關鍵流量傳遞的速率、穩定性和品質。有線路故障時,AgileLink 會自動選擇品質較好的線路進行資料傳遞。確保故障移轉的當下,即便使用者正在使用網路電 話,也不會有任何中斷或延遲的感覺。

在網際網路存取和多點辦公連線品質的同時,維持企業公開服務也是不能被忽略的重點。 UGuard AgileLink 具備線路狀態偵測功能,當提供服務的線路狀態發生異常時,AgileLink 會 自動將該服務的流量導向至正常狀態的線路,防止服務中斷造成企業營運損失。透過域名解析 和線路狀態偵測的技術整合,有效維持企業服務的持續營運。

跨國路由服務 (UCloud)

點對點 VPN 連線方案在國內和在國際間需要考量的問題點不大相同,國際連線需要考量各國 家的連線政策或是線路穩定的問題,才能確保企業重要服務能夠穩定、有效且迅速被傳遞。 AgileLink 的 UCloud 服務預先替您考量各國家對於國際連線的規範,並以軟體定義(Software- Defined) 的技術來維持跨國骨幹電路的品質和穩定度,確保您購買的連線速率和實際使用的品 質是被保障的。

事件自動回應

創新的事件預防機制,在您尚未察覺到事件發生之前,有效自動採取預防措施以防止事件持 續擴大而影響企業網路。有別於傳統管理解決方案著重在分配和限制,無法主動察覺事件逐 漸擴大的前兆,UGuard AgileLink 提供您彈性的調整機制,當偵測到異常行為造成的連線數量 或頻寬使用變化時,自動採取對應限制以預防事件的發生或擴大。當 AgileLink 的管理介面提 示您問題來源的同時,即已是系統為您做好對應處置的結果,大幅減輕過去登入管理介面費 力查找問題來源並逐一處理的負荷且提升管理效率。

歷史統計報表

UGuard AgileLink 提供內建歷史統計報表功能,讓您無需另外花費購買統計報表資訊。再好的管控和 偵測解決方案,歷史記錄和統計資訊是不可或缺 的,AgileLink 提供您完整解決方案,無論是線路 管理、流量控制和異常偵測,都同時內建有歷史統 計報表資訊。您可以在設備上取得所有歷史記錄和 統計資訊,確認過去企業網路的使用狀態。無論是 Top N 的存取來源、應用程式使用或是存取網域等 資訊,都可以在內建的報表系統中找到。同時,內 建報表也提供關聯式統計資訊和匯出功能,讓您輕 鬆在查詢報表的當下,點擊需要套用的查詢條件, 以及匯出詳細統計資料。

AgileLink 次世代廣域網路管理的特色:

1、廣域網路存取負載均衡(支援 In / Outbound Multi-Homing)

AgileLink 可提供應用程式服務之導流功能(L7 辨識),且可合併線路頻寬讓流量傳遞可以有效分配到各線路中。

2、電路偵測和故障轉移

AgileLink 可支援超過 8 種以上負載平衡演算方法,彈性且有效分配線路優先使用順序。不僅提供線路線路的健康偵測,還提供備援機制,確保網路穩定。

3、應用程式和網站頻寬管控

內建超過 2800 種以上的應用程式與網站辨識資料庫,有效控管網路頻寬。

如視訊會議、網路電話等大用量的服務可分配到頻寬較為充裕的線路、確保重要服務不中斷。

4、SD-WAN 國際線路服務

除了常用的 MPLS、跨國專線服務,AgileLink 提供性價比更高的國際線路服務,並有完整平台可以統一控管線路使用狀況,降低營運成本,為企業接軌國際的最佳備援幫手。

5、應用辨識功能

・識別 2,800 隻應用程式

・內建 50 種以上網頁類別

・自訂應用程式特徵

6、線路管理功能

・多線路頻寬整併

・多線路負載均衡演算法

・線路健康偵測

・來源位址政策路由

・應用程式政策路由

・網頁位址政策路由

・內建域名查詢伺服器

・Multi-Homing

・資源記錄 (RR) 健康偵測

・資源記錄 (RR) 負載均衡

7、SD-WAN

・多 VPN 連線整併

・連線品質偵測

・連線健康檢查

・連線故障轉移

・冗餘資料傳遞

・封包傳遞負載均衡

8、事件自動回應

・連線數使用偵測

・頻寬使用偵測

・累計用量偵測

・持續時間偵測

・累計時間偵測

・彈性自動限制時間

・強化自動限制時間

9、歷史統計資訊

・設備資源歷史資訊

・網路介面流量歷史資訊

・前 N 大使用來源排名

・前 N 大應用程式流量

・前 N 大網域連線排名

有關 UGuard 最新資訊,請關注 UGuard 台灣官網、Facebook @uguard888

Ekran Client 安裝在伺服器或個人電腦上,記錄所有登錄用戶連線的影像與 metadata,如應用程式名稱、輸入的 Linux 指令、URL 地址、鍵盤輸入與連接的 USB 設備等詳細資訊。Ekran 可輕鬆搜尋 metadata 為所有連線記錄提供全功能播放。透過 Web 操作面板、即時警告,直接鏈接到相應的錄影並可主動阻斷使用 USB。

1.透過可搜尋的錄影記錄監控用戶活動:建立所有本地、遠端與終端機連線的完整影像記錄,每個用戶的螢幕將與活動細節將一起被捕獲,適用於任何網路協定、應用程式與架構。

2.分析監控結果,發現可疑的用戶行為:使用易於分析的影像記錄 (即使是用於 Linux的SSH、Telnet、X-Window 與在 Amazon Linux WorkSpaces 執行的 Virtual Desktops) 的組合,也可搜尋活動細節的 metadata。在所有記錄中進行進階搜尋,為您提供追溯用戶操作分析和事件調查的有效工具。

3.能夠快速響應事件:提供 rule-based 的警報系統,在發生潛在的危險行為時通知您的安全人員。發送相關錄影檔的直接鏈接通知,可以進行快速事件調查。可選擇查看目前運行的用戶連線、即時稽核用戶活動,當檢測到惡意行為時可阻斷用戶。

4.明確連線者身分:內建雙因子、二次登入身份驗證並可選購一次性密碼,確認使用者的身分更保護您的伺服器。

市場上唯一可側錄 Linux Base X Windows (X11) 圖形與文字操作介面畫面的身分確認、側錄、行為分析與異常行為阻斷軟體,適合新竹高科技公司 工作站執行電子設計自動化軟體環境。

不會受限使用的網路連線協定 (RDP、ICA、PCoIP、SPICE、SSH),可支援 Citrix、VMware、Oracle_SDG (Secure Global Desktop) 與 FreeNX 等 VDI 環境。

Gartner 最近發表了2020年的CASB和SWG魔力象限,告訴我們這兩大雲端解決方案的發展趨勢,越來越多的資料和使用者往雲端移動,遍及全球的疫情始料未及地加速了數位轉型,並朝Gartner在2019年報告中預測的SASE架構(安全存取服務邊界)發展,隨著資安重點從資料中心轉移到用戶,CASB和SWG將會越趨相似,彼此的市場定義將會逐漸模糊,換而言之,之後還會有CASB和SWG的魔術象限評比嗎?Netskope並不認為。

有四大關鍵轉型正在發生:網路、資訊安全、應用程式和數據。在SASE結構的基礎上,每個都影響著CASB和SWG構建的功能。

- 網路轉型減少了backhauling、hairpinning和延遲,直接在使用者和應用間建立雲端存取。遠端工作在疫情過後仍會持續發展,使用者也直接使用雲端服務,而非先透過VPN和MPLS回內網再存取,減少了企業在MPLS和VPN上的成本,簡化企業架構並改善上網與雲端服務的使用者體驗。

- 資安轉型減輕了在地端的安全部屬,透過整合雲端安全存取,監控使用者在網頁、監管的雲端服務和影子IT、公有雲與私有應用上的使用情況。這五種情境都需要透過規則細化區分使用者,與按應用、雲端伺服器、活動、數據和其他關連性變數,進行數據和威脅防護。對應策略包含了TLS流量監控、ZTNA,和能跨裝置、使用者與地區限制的技術支援。

- 應用轉型將應用從地端數據中心轉移到雲端SaaS,在雲端客製全新或再設計的應用,或是將地端應用轉移到雲端的VM。根據Netskope的調查,每個組織使用SaaS應用程式,從2019年平均1,295個使用數,在2020年成長到了2,415,增長幅度近一倍。應用轉型的關鍵點在於,僅有不到2%的應用是由具管理權責的IT部門管控;其餘則由使用者和各部門未受管理地使用,使影子 IT成為日益增加的資安風險。

- 數據轉型將數據從數據中心轉移到應用程式和雲端服務,然而外洩事件常發生在雲端跨管控的移動,像從管控應用的私人帳號、影子IT;與透過協作、社群和網頁活動的數據分享。組織中數據與風險管控的負責人常透過對影子IT與應用的風險評估來管控數據轉型的進程。這強化了對於無意或未授權數據移動的管控、保護數據和智財抵抗來自雲端或網頁的威脅、對在雲端應用與服務中的數據提供細化的規則控管,強化數據防護與進階的DLP方案。

而這四項轉型並沒有特別偏好CASB或SWG。

市場趨勢把CASB認為是透過API控制公司管理的應用與雲端服務、分析儲存其中的資訊。相關的雲端安全方案還有像基於API監控公司管理的CSPM雲端組態管理和CWPP雲端排程防護平台。這適用在IT部門管控的雲端服務與應用,但公司仍有許多問題,像是公司部門和用戶導向的影子IT、個人和公司帳號的雲端應用管理等等。要構建SASE,也需要串接式(inline)的資料監控,更完善CASB的防禦邊界。

若將重點單一放在SWG上,會僅強調網頁防護,使用具備APT防禦功能的串接式(inline)解決方案,像是檔案執行前分析、沙箱掃描、機器學習和RBI等技術。雖然網路一直是資安威脅主要的來源,但根據APWG.org的釣魚趨勢報告,威脅正往SaaS移動,且SaaS和網頁郵件為連續兩年主要的目標,且SaaS也被駭客利用,像透過受信任的雲端服務來建立偽冒的登入表單進行釣魚攻擊。

儘管由2020 Verizon發表的資料外洩研究報告中,強調憑證與存取滲透是意外和情資外洩的主因,但如果能輕易登入,為何大費周章?SASE透過單一Proxy同時監控雲端應用和網路流量,並提供對應的威脅與資料保護。

隨著疫情和遠端工作的發展造成顛覆性的轉變,既有資安與網路方案提供者被迫面臨全新挑戰。整合、簡化和降低成本是這些廠商在網路和資安變革時想強調的好處,但當應用和資料轉型,開始有新的使用情境,也重新評估風險和如何保護數據與使用者。能跟上應用和資源轉型才是最適合SASE發展的解決方案。相信不久,將沒人爭論誰是最棒的CASB、SWG、或SASE中的一小部分。要達成SASE,該聚焦在一個有效整合CASB和SWG、且持續發展的解決方案。

全球疫情推進了多數企業的數位化,而在數位化過程中所伴隨的資安風險往往容易被忽視。

您是否憂慮過駭客入侵公司網站,造成資料外洩及商譽受損?您是否擔心過員工因資安意識不足,導致勒索病毒輕易的透過郵件滲透進公司?當透過新聞看到資安事件發生時,您是否想過自己是否也有可能被同樣的手法入侵?

最有效遏止資安事件的方法,是企業早於事件發生前阻斷攻擊的可能性,而要能有效阻斷攻擊,則必須仰賴「持續性」的資安檢測來找出企業的資安漏洞與弱點,透過更頻繁的測試來縮短自身的曝險期間。目前的資安檢測方式,除了有資源建置解決方案及流程的大公司,絕多數的企業係採顧問案方式以每年 1-2 次的方式進行。然而僅僅 2020 年 CVE 資料庫總計揭露的漏洞數即高達 18,362 個。面對每日都在產生的新漏洞或新攻擊手法,每年 1-2 次的檢測是遠遠不足的,並使企業因過長的曝險期間而被攻擊。

Cymetrics 為一全方位的 SaaS 資安檢測平台。Cymetrics = Cyber + Metrics,我們以更簡便及直覺的方式,協助客戶在有需要時,僅需提供網址即能透過雲端平台進行資安檢測,並量化資安評級,有效縮短公司曝險期間。我們的滲透測試團隊專注在最新的攻擊手法上,並持續更新攻擊測項。因此透過 Cymetrics 的持續性評估,能夠超前於駭客知道公司曝險所在。此外,透過訂閱我們的隨選顧問講解,不僅協助管理階層將公司資源投入在最應該優先處理的曝險上,也能協助人員有效的進行漏洞修補,早於事件發生前阻斷攻擊的可能性!

Jim 黃繼民/資安管理平台發展處 副處長

新冠肺炎疫情的來襲,雖然無可避免將衝擊許多特定產業的生存,但能夠順利快速調整營運模式的企業,無疑將再次強化企業的防災體質。雖然身為中小企業,資源與人力不足或許是天生的弱點,但靈活與彈性卻是我們得天獨厚的優勢。面對快速變動的世界,隨時隨地運用新興科技,重塑企業面貌,不但是中小企業的權利,更是帶動台灣產業界繼續前進的義務。

2020年才剛過一半,COVID-19新冠病毒不但引發全球大流行的世紀疫情,造成全球各國從政治、經濟、文化、社會、醫療、教育、觀光、醫療、交通到民生等各種層面最史無前例的大重創,甚至完全顛覆了今後人類既有的生活與工作模式。

原先被人們認為暫時性地因新冠病毒而導致的種種變更之舉,將「再也回不去」地進一步成為新常態。企業永遠得對下一次未知的疫情威脅時刻準備好「防疫營運」措施,因此居家辦公與全面擁抱雲端勢將成為「新常態」,完全改寫企業營運管理面與資安防護面的思維與做法。而隨著新常態的逐漸成形,人們所面臨的最大問題,莫過於過往大家所固守的Intranet企業內網與安全防護邊界完全被打破。

企業被迫自己打破邊界 安全政策也應隨之調整

進一步而言,過去企業總公司與分公司之間透過VPN安全通道與防火牆所建立Intranet與安全防護邊界,因為居家辦公型態、各種端點裝置的使用,以及各家將EIP、郵件、視訊會議及協同工具統包整合到單一雲端大平台的大行其道而徹底被打破。

因應如此全面性的劇變,今後安全防護模式也必須要有相應的結構性改變才行。首先必須打破現有防護模式的思維與觀念;其次必須優先從個人端點進行更全面性的安全補強;最後要有大量的監測機制,以便進行各種關聯式與預測型分析,如此才能達到一致性的安全防護。

改變一:資安應是正職而非兼職

現行大部分中小企業內部會有法務、會計,但卻極少有資安相關職務的狀況,說明了資安對許多企業而言僅止於附屬性質的「選配」,遑論更想將資安預算盡可能地降到最低程度的中小企業。因此這導致了許多錯誤的資安概念,最常見的莫過於錯誤認定管理資訊系統的MIS就一定會資安,並且以兼職的方式來面對資安,招致攻擊只是遲早的事。

再來就是將高可用性的量化方式硬套在資安領域上,但資安的成果無法量化,它就像樂透、保險一樣,只有中與不中而已。除此之外,「頭痛醫頭、腳痛醫腳」可說是最常見的傳統資安投資策略,不但造成花了大錢卻無法發揮該有安全防護效益的狀況,而且發現當前要維護管理與未來要投資的安全設備,已經多到難以負荷的地步。最糟糕的,有些企業甚至因而全面放棄,什麼資安方案都不投資了,結果付出更大的資安代價。

改變二:資安技術債高築 企業保護自己的能力永遠不足

中小企業甚至中大型企業缺乏資安意識或具備錯誤資安概念的例子比比皆是,長此以往就會欠下不必要的「資安技術債」。隨著物聯網裝置的普遍,攻擊手法的高度複雜化與多樣化,未來想持續追逐最新資安技術趨勢的腳步,乃至資安人才的培養與維持只會變得更加困難,最終只能無力地望著不斷高築的技術債,並付出慘痛的資安代價。

「雖然任何技術債都無法消滅與轉嫁,」數聯資安資安管理平台發展處副處長黃繼民表示:「但我們仍可以尋求適當的方法,將資安技術債的負向循環,轉變成正向循環的能量。」

轉型促使技術債轉變成為技術力

然而,要如何開始啟動正向循環?新冠肺炎疫情教會了我們一件重要的事情:數位轉型的重要性與必要性,愈來愈多的企業趁機搶搭數位轉型的熱潮。同樣的,企業資安防護的數位轉型也在企業與供應商之間熱烈展開,例如數聯資安所推出的「3S網路安全」資安訂閱式服務(Security Subscription Service),不失為一項能降低資安跨入門檻的新常態資安解決方案,對於資安人才與預算相對匱乏的中小企業而言是最佳選擇。

聽到「資安訂閱式服務」一詞,往往會想到過去曾經出現過的「資安委外」或SOC (Security Operation Center)服務。事實上,數聯資安本身就是SOC服務的專家,協助政府單位與金融機構進行7×24全天候的資安監控。然而,隨著資安事件頻繁發生、攻擊類型與手法的複雜化,僅專注在大型機構的SOC方案,若無法幫助中小企業解決資安需求與成本預算的兩難局面,那麼台灣企業的整體資安環境就難以趨於正向健康。

如同過去在高級車種才能看見的前後倒車雷達、自動防撞機制等配備,近年來也逐漸出現在經濟車種上。畢竟只有高級車防撞沒有用,其他數量最多的經濟車種也必須具備防撞功能,才能協助整體道路事故率的降低。

換言之,數聯資安也從原有傳統SOC,開始朝向協作式與自動化聯防的全新次世代SOC(NG-SOC)的方向全面轉型。透過安全資訊事件管理系統(SIEM)的協運模式來實現更無負擔的日誌資料關聯式分析,同時透過機器學習來提升智慧化分析的能力。接著再透過託管式偵測及回應(MDR)將觸角延伸至端點來進行事件軌跡的追蹤查找與鑑識調查作業。再下一個階段會進展至安全編排自動化與回應(SOAR),進而全面發揮自動聯防的終極資安效益。

世界變化太快 中小企業得超前部署做好準備

新冠肺炎疫情的來襲,雖然無可避免將衝擊許多特定產業的生存,但能夠順利快速調整營運模式的企業,無疑將再次強化企業的防災體質。雖然身為中小企業,資源與人力不足或許是天生的弱點,但靈活與彈性卻是我們得天獨厚的優勢。面對快速變動的世界,隨時隨地運用新興科技,重塑企業面貌,不但是中小企業的權利,更是帶動台灣產業界繼續前進的義務。而這一次,中小企業不再需要自己單打獨鬥,面對嚴峻的資安挑戰,新興的「資安訂閱制」服務,可望將能夠一舉解決中小企業的資安之痛!

在網路安全的領域裡,不論資安人員花費多少的心血去佈建防線,潛藏在螢幕背後的未知對手卻似乎擁有著無窮無盡的資源一般,總是能夠在那精心佈置的防線中,找出那一絲的破綻。這無疑給了資安人員極大的壓力,使他們必須要無時無刻地評估公司內部的資安防禦計畫。資安人員必須審慎檢查管理流程、技術、甚至是內部人員等各項可能的破口發生點,以確保每個環節都能夠應對那些惡意攻擊。然而,在訊息量如此龐大卻又沒有足夠多的資安人員時,這項理應是進行預防的工作,反而成為撲滅火災的救急工作。

資安威脅情資是現代組織安全策略的重要基本功,若能妥善運用這項武器,將能為組織提供良好的安全保護以及相關的商業決策,協助組織以迅速果斷的措施保障其客戶、數據資訊、以及商譽。然而多數人對於威脅情資一詞有著錯誤的認知,並且也缺乏妥善運用的能力,這使得許多組織忽略且看輕了資安威脅情資的重要性,從而在瞬息萬變的網路攻防戰中落於下風。

由於對資安威脅情資的定義過於簡化、濫用、以及誤解,使得資安管理人員難以正確的運用資安情資提供組織的資訊安全等級。運氣好的話,或許還能誤打誤撞的捕捉到相關威脅,並在月底的報告中向上級大肆吹噓一番。然而多數的狀況下,資安管理人員只會收到成堆的資安“資訊”,但卻無法做出任何進一步的決策。

像這類的資安資訊通常是以數據的形式呈現,像是惡意軟體簽章、file hash、IP、URL、FQDN、或是入侵指標等等。另外也有經過人工處理的資訊,像是統計分析數據或是惡意軟體的活躍度、來源、活動歷程等等。這類型的資訊搭配次世代防火牆、入侵防禦系統、防毒軟體、網路安全設備等等,都可以做出一定的貢獻,同時也能幫助安全維運中心(SOC)鎖定特定的攻擊模式,以快速進行回應與系統修復。

這些以數據為基礎的資安資訊在一定的程度上可以協助阻擋多數已知的威脅攻擊,這是因為這些數據本身就是從已經發生過的攻擊事件中所收集而來的。然而仰賴數據資訊也會面臨到警報過多的狀況,致使管理人員必須花費大量心力去過濾這些警報,從而無法專心在真正重要的警報上。此外,面對未知的攻擊,這類型的資安資訊往往無法起到作用,在面對威脅攻擊組織化的現況下,具備防禦未知攻擊的能力將會是必要且重要的一環。

資安威脅情資不但包含了前述的資安資訊,同時也提供更多有價值的真正意義上的情報。威脅情資是面向全世界去收集資安相關的人物與技術訊息,以特定攻擊或組織為中心提供豐富的前後關聯數據,同時也能夠針對個別組織制定相應的情資運用策略。制定全面的威脅情資策略才能夠主動應對威脅事件,而不是透過新聞報導這樣的二手、甚至是三手資訊來作出回應。

真正意義上的資安威脅情資,是提供重要威脅形成的前因後果來協助組織改善其資安體質,同時讓組織能夠具備面臨未知威脅攻擊時的應變能力。威脅攻擊的技術每分每秒都在進化,因此每一個組織也都應該與時俱進地改善其資安防禦策略,這也表示掌握最新的情資,才算是擁有對抗網路威脅的敲門磚。

竣盟科技是運用資安情資來協助客戶佈建資安防線的資安廠商。其提出的ISAC Wizard解決方案是以資安情資為核心的防禦策略,透過與AT&T的情資共享,不只是提供威脅數據或指標,也進一步提供更多關於威脅攻擊的詳細資訊,像是最有可能受影響的產業類別,能夠協助組織提前部署相關策略,藉以阻擋或捕捉攻擊事件。而在面對未知攻擊的狀況下,也利用Acalvio先進誘捕技術來觀測並捕捉未知攻擊的入侵軌跡,並將其轉換為情資利用。ISAC Wizard能夠將不同來源的情資統合與分享,同時有別於外國產品,其針對國內資安法規環境進行系統調適,並建立資安事件通報機制,能夠讓組織第一時間進行資安通報以符合國內資安法規。

若想得知更多的案例與資訊,歡迎與我們聯繫。

據統計,全球每30秒即發生一次駭客攻擊,而在過去疫情肆虐的一年,台灣由於所處的環境特殊,加上企業組織高度依賴數位工具進行遠距工作,資安風險顯著提升。加以資安法公告及公司治理的意識提升,都促使各機關企業更重視資訊安全。

過往因著產業別、企業文化,甚至是組織架構的不同,資訊安全的觀念與實務,也有著不一樣的落實方式。國際標準化組織 (ISO,International Organization for Standardization)則提供了可遵循的方向,訂定出ISO 27001、ISO 27014、ISO 27017、ISO 27018與ISO 20000等與資訊安全或資訊服務管理直接相關之標準。而在國際上最被廣泛採用的ISO 27001,亦已被特定法規與產業列爲強制性要求,此法規亦將於2021年再度更新改版,以因應國際趨勢的變化。ISO 27001資訊安全管理系統 (ISMS,Information Security Management System) 之所以受到全球重視,乃因其可由縱向管理層面到橫向執行層面達成全盤考量,並可藉由風險管理的過程,強調機密性 (Confidentiality)、完整性 (Integrity) 及可用性 (Availability) 三大構面,協助機關企業架構起全面性的管理流程與制度,有效控管並降低資安風險。

資訊管理除了攸關企業組織的安全性外,更多是來自於因系統遭受侵害而面臨資料外洩的議題;2019年全球遭非法外洩資料超過160億筆,2020年第一季資料外洩更高達到80億筆為史上之最。因此與個資保護相關的國際標準中,英國標準BS 10012與國際標準ISO 27701亦受到眾多機關企業所關注。BS 10012 (PIMS,Personal Information Management System) 是施行「個資管理」與遵循「法令法規」要求的重要參考標準之一,多數金融業、電信業或多層次傳銷業亦皆已建置PIMS並通過第三方驗證。而ISO 27701 (PIMS,Privacy Information Management System) 則是ISO國際標準化組織於2019年8月正式發布之新標準,該標準是ISO 27001與ISO 27002在個資管理上的延伸標準,其增加了特定的隱私要求與實作指引,逐漸受到國內企業組織之關注並陸續導入。可以預期BS 10012與ISO 27701個資管理相關標準在不遠的來將能為企業組織帶來正確且有效的個資保護,並協助企業組織展現遵循個資法之決心及善盡個資管理的己任。

在台灣,除ISO標準可做為資安建置的指引外, 2019年正式上路的資通安全管理法,也為「公務機關」以及「特定非公務機關」定義了全方位的資安框架與要求,並藉由應辦事項以及資通系統防護基準,來落實各級機關的資安防護措施。2020年底資安法更進一步修訂,擴大其適用範圍至軍事及情報機關,並提高部分公務機關的資安責任等級,及調整資通系統防護基準要求以更符合實務運作需求。

SGS乃國際最具公信力之驗證機構,歷往為各級機關企業執行稽核,具備豐富的稽核經驗,在此特為受資安法規範之機關企業整理出下列提升系統管理效果的重點:

(1) 獲得高階長官的支持

(2) 提升資安治理層級並與核心業務整合

(3) 動員組織全體參與及提升資安意識與能力

(4) 合理分配與投入資源

(5) 落實縱向與橫向的資安狀態回報、分享與查核

(6) 提升資安防護強度

(7) 持續評估與強化資安治理成熟度

身為業界之領先者SGS資訊服務團隊在台灣服務超過400家客戶、市占率40%以上。我們提供最廣泛的資訊管理驗證服務,如:資訊安全、個資管理、營運持續、雲端安全、資料中心機房維運,二者查核及供應商查核、IV&V獨立驗證及確認等服務,以最完整的解決方案與最專業的驗證稽核,為各產業、各領域、各機關企業提供資訊驗證之服務並藉由SGS Academy管理學院的專業訓練課程,協助您的組織成員具備應有的資安知識,促進您的企業資訊安全之有效性,以及協助您強化資安治理。

SGS 稽核與驗證服務:https://reurl.cc/1gbmLY

SGS Academy管理學院:https://twap.sgs.com/trainsys/

駭客肆虐全球早已不是新聞。台灣近一兩年傳出的網路攻擊事件,逐漸出現大型集團或是國營企業的名字。難道這些大型企業沒有專門的資安團隊?沒有專業的資安軟硬體?答案當然是否。仍然遭到駭客鎖定,看似如入無人之地發動攻擊、進行勒索,對於企業實質上的營業利潤或是無形上的商譽名聲,皆造成莫大損失。

可惜的是,在服務台灣中小企業的過程中,發現不少中小企業或電商網站都有僥倖的心態,認為自己規模小沒有名氣,駭客不會看上自己的。或者因為人事/營運成本考量下,沒有聘請資安人員,忽視了網站對於資安防護的需求。

俗話說預防勝於治療,在資安領域中可謂同理可證。遭到駭客攻擊的企業需要耗費更多的時間及金錢成本,才有辦法恢復到未受攻擊前的營運水平。

企業遭受攻擊威脅的態勢正在快速演變。DDoS 攻擊、惡意軟體、勒索軟體、資料竊取,與網路釣魚等目標式威脅的數量與日俱增,惡意攻擊者規避傳統資安措施的能力也變本加厲。

越來越多的目標式攻擊手法的勒索案件,駭客透過外部系統入侵,取得機密資訊後,進行內網擴散活動,並使用合法工具掩護將重要伺服器上的檔案加密。

因此,如果不了解駭客如何完成一次成功攻擊的思維與流程,並從駭客的各個攻擊點做好端點防禦,安裝過多不恰當的資安產品或服務,反而徒勞無功。掌握駭客的犯罪思維、攻擊手法,預先找出潛藏危機,甚至做到防患未然,防止未來的攻擊。是資安防護的重要趨勢。

一般來說,網站是結合了作業系統、伺服器環境、應用程式、資料庫等項目的一種服務。所以在討論網站資訊安全時,並不是單純就單一項目進行防禦。而該是以一種整體宏觀的思維及角度去思考整體的防護策略。才不會顧此失彼,左支右絀。

資安業者必須對於作業系統、伺服器環境、應用程式、資料庫有所了解,隨時針對各個項目進行版本更新及補丁的防禦,適時調整各個項目間的設定平衡,避免整體資安架構失衡,反導致某部分產生漏洞,反被利用。透過整合性的合縱防禦,達到減少資安事件的發生。

接觸中小企業多年,近幾年,有賴各大資安廠商及資安大會的強力宣導及推廣,資安意識逐漸抬頭。但一般來說,一般中小型網站系統對於資安防禦力道仍有待加強,尚有改善空間。提供多元的資安工具,協助用戶快速整合進行整合性防禦。一直以來是提供資安服務的一大挑戰。

各種資安威脅不勝枚舉,各種駭客手法也日新月異持續翻新。沒有任何一種防禦方式敢保證百分百不被攻破。我們資安業者也不能抱持著一招半式打天下的心態,認為維持既有的產品和服務就可以了。

對於任何防禦抱持著零信任的態度,時時修正我們的心態,才能建立所謂真正的信任。信任更不是一體適用,也不是永久不變,需要經過充分驗證,才能夠建立的。

辦公室中坐在你旁邊隔間裡的人可能就是你公司最大的安全威脅。

我們專注於企業外來威脅,但是,可能忽視一個主要的網路安全威脅:已經在組織中內部人員。之前也看到了這些威脅,如史諾登﹑巴拿馬文件﹑天堂論文的間諜攻擊等,事實上,研究顯示近年來,內部威脅佔資料洩露的 60% 到 75%。從沒有進行適當的網路安全培訓﹑專注於個人利益或報復的流氓員工到粗心的工作人員,內部威脅幾乎可以來自任何人,使他們成為首要關注重點。從特權 IT 用戶﹑具有特權訪問權限的管理階級﹑心懷不滿的前僱員﹑外部顧問﹑第三方承包商﹑業務合作夥伴,他們都是組織內部的潛在威脅。您是否正在盡一切可能防止內部威脅?

如果您給予不必要的內部權限,缺少針對高風險人群或敏感資料的審核系統,或者沒有密切關注可能的惡意活動行為指標,則您的組織將面臨風險,您比您想像的更脆弱。

Varonis 是 Gartner 調查的 File Analysis 市佔率最高廠商,在國內已經有許多金融單位客戶,保護 伺服器、NAS 與雲端資料,並協助符合法規稽核要求。

Varonis 資料安全平台 Data Security Platform 是市場第一名產品,支援 Windows、Unix/Linux、Exchange、SharePoint、Directory Services (Windows AD 與 LDAP)、NetApp、EMC、HPE 等 NAS 儲存設備、雲端 (Office 365、Teams 與 Box)、周邊設備,可蒐集 內容分類 (Content Classification)、使用者/群組 (Users/Groups)、權限 (Permission)、Access Activity (存取活動)、AD 與 SSL VPN、Web Proxy 與 DNS 等周邊設備資訊整合分析,資料安全管理、使用者行為分析與威脅偵測並符合法規遵循,是的業界唯一最完整的資訊安全方案。

Varonis 與微軟資訊保護 Microsoft Information Protection (MIP) 整合,可以清查 Microsoft AD RMS 或 Office 365 AIP (Azure Information Protection) 加密檔案的內容,自動更正並報告錯誤標記的檔案,或依照資安政策「自動加密」機敏檔案並套用標籤 Label。

資料、應用上雲已是勢不可擋的趨勢,尤其是 5G 時代來臨,連 IoT 等應用也會由雲及電信業者建置邊緣運算,故資安走向雲端化是未來所有企業都必需面對的趨勢。

台灣大哥大的資安雲,可以協助企業將資安服務委外,協助提供全新資安營運視角,以最佳適應性為目標客戶建立基於服務且不影響用戶體驗的安全解決方案,並提供企業資安+合規的資安服務,打造符合營運策略及業務目標的堅實後盾,開創最佳應用服務及網路環境!

在資訊安全領域中,不管國內、還是國外,通通無一倖免的持續爆發各種大型資安事件。正因為資安防護隨著網路時代來臨,虛擬世界逐漸與真實世界接軌,越來越多有利可圖的機會。讓攻擊者們無不想盡辦法,以獲取最佳利益。這種爆發式的獲取利潤的狀況,反而提升資安市場最基本的需求大餅。於是各種類型的資安產品紛紛出籠,資安的新創市場也是相當的熱絡。但是,客戶的反應往往都是最直接,而且犀利的,你們賣的產品有用嗎?沒錯!當客戶採購一定程度的資安解決方案後,隨之發生的資安事件,不一定對資安市場造成衝擊,但是客戶對資安設備的信任度,卻是隨之不停下降。

於是,客戶開始提問,如果你的產品沒效,那要怎麼辦?

現實是:當資安設備漏抓,當然沒有警報產生,客戶也不會知道沒效。

在目前的資安防護概念中,依賴資安設備自動化的偵測能力,是我們最主要的手段。但是隨著資安事件不停發生,是時候開始修正資安的防護策略。最常被排斥,但實際上又非常需要的事件處理相關的技術,又開始回到眾人的視線上。

何時我們會需要事件處理?標準答案無非就是:當資安事件發生時。然而,事件處理需要分析大量LOG,要從被入侵的端點取得惡意程式樣本進行分析。這是個耗費大量時間與人力的過程,而且事後發生的處理,往往已經無法挽回已經產生的損失,所以每個人都希望可以自動化防禦住所有攻擊。但是現今各種類型的資安事件,也明確表達出一個訊息:這個理想的資安解決方案,目前世界上還尚未出現。

無論資安人員喜不喜歡事件處理,這是目前偵測率最高的資安技術。

因為事件爆發後,也只能選擇做資安事件處理!

展望最新的資安防護趨勢,國內外的資安廠商都不約而同地往端點前進,各種端點偵測與回應(EDR)產品如雨後春筍般冒出。為何資安市場有這麼明顯的變動趨勢?其實原因也很簡單,因為不做事件處理,不利用數位鑑識的技巧,偵測率就無法再提高上一層。不管你花多少錢的預算,投資在自動化偵測類型的產品上,當你發生資安事件,最後還是必須找資安專家,透過資安事件處理,來釐清受入侵的範圍。而理論中常提到的,透過鑑識找出來源,進而持續強化防禦機制。這樣的概念,也常因為現實中,各企業是否願意投入足夠費用,去保存用來長期追蹤的記錄,非常的備受挑戰。無法保存足夠用來分析的LOG,這往往是資安鑑識人員心中的另一種痛。最終,人力處理資安事件依然是效率不高,不是廣泛受到歡迎的做法。

過往我們累積十數年的資安事件處理的經驗,分析過許多的惡意程式,也從中取得各種情資。這種你追我跑的資安戰爭,至今仍然沒有任何明顯縮短差距的情況。攻擊者入侵成功後,能透過資安設備自動阻擋成功,這樣的情況是零和競賽,幾乎不可能兩件事一起發生,因為這是兩種完全沒有交集的情境。

理想是:攻擊者入侵進來後,資安設備會發出警報通知我。

現實是:當攻擊者能成功入侵,就表示資安設備被繞過,所以沒有任何警報。

結果是:等到事件爆發,再選擇要重灌主機還是做事件處理。

過去資安產業剛開始發展,攻擊者跟防禦需求都相對較少,所以透過整理出攻擊的模式,再用自動化的方式去因應,已取得相當不錯的成果。但是隨著攻擊者誘因大增,非法獲利持續創造新高的同時,攻擊的方式也變化的越來越快。此時,累積約30幾年的「模式比對」的防禦技巧,正面臨到嚴重偵測效率與運作成本不佳的考驗。正是如此,越來越多號稱可以有效回應的產品出現在市場上,而這些產品其實就是收集了更多分析用的資料,期待客戶可以自行分析,然後「自行」完成事件處理。請注意,這邊用的字眼是「自行」,而非「自動」。是的,以目前的技術,資安事件使用人力分析依然是無法避免。

站在目前資安市場的風向上,我們可以明確知道,資安廠商開始透露出一種訊息:設備能在自動化偵測的能力上,暫時碰到一定的瓶頸。只好交由產品幫忙記錄很多資訊,同時有效率的保存並整理,但最終的處理還是要交給資安人員決定。所以不管是聰明的人工智慧,還是聽起來很厲害的大數據分析,最終要下決定,要採取哪種回應方式的R (Response),還是要依賴專業的資安人員。資安產品走過幾個世代之後,在現今這個時間點,最終還是把決定權暫時交回到人類手中。

越來越多產品的英文名稱縮寫中,有個R字。這個R字代表Response(回應)。顧名思義就是:當資安事件發生的時候要怎麼回應或處置。重灌電腦是一種處理方式,加碼買上更多防禦方案也是一種方式。但是越來越多的資安設備附加「回應」的功能,都是明確的告訴客戶,坐在座位上等警報跳,再動動手指下指令的美好日子已經結束。管理者真的需要自己分析LOG,自動化設備已沒辦法再做的更多,不花時間處理不行。

綜合前面所說,現在的資安防護策略,大概可以整理成幾項:

1. 投資一定規模的自動化資安偵測解決方案

2. 投入人力維持資安政策的推動與落實

3. 當資安事件發生時,有事件處理團隊可以快速反應,降低損失

在過往的經驗中,因為政策方面的要求,具備項目1跟2的企業或組織已經有一定比例。但是項目3幾乎是被放棄的,原因很多,但是除成本因素外,個人認為找到足夠品質的專業人力,才真的是難中之難。為此我們投入大量資源,將過往累積的事件處理經驗轉換成EndBlock解決方案,EndBlock為一個MDR(Managed Detection & Response)的服務。我們的目標就是提供一個專業資安團隊的技術能力,協助客戶可以快速、有效、正確的面對資安威脅。我們提供下面的項目,作為主要的服務內容:

1. 主動系統異常狀況分析與鑑識

2. 提供吃到飽的資安事件處理(IR)

3. 提供惡意程式分析的報告

4. 各種資安相關問題的諮詢服務

5. 分享資安防護實務上經驗

為何我們建議客戶應該要開始重視MDR服務,而非是買進更多自動化的偵測設備。因為投資在自動化偵測的資安設備上,是已經非常容易被接受的概念,也非常多企業或組織也正在落實的策略。但除非可以運用在資安的費用是無窮無盡的,否則沒人可以保證自己的環境能有足夠的資安防護力,尤其當涵蓋範圍越廣,費用就會增加的越驚人。以2020年底被發現的SolarWinds事件為例,若非Fireeye的資安人員發現VPN有異常登入現象(*1),若非Fireeye的工程師心血來潮,檢查該次錯誤的登入資訊,否則入侵多達上百企業與政府組織的攻擊行為,早於2019年9月就已經發生(*2)。這些超大型資安事件的調查結果都可以證明,面對資安的威脅不可能只靠自動化設備對抗。

但是用人力來處理資安事件也明顯不合成本,效率也不夠快,所以如何加速系統自動化完成,同時不能只依賴資安設備的警報,就是我們認為MDR該有的關鍵。

EndBlock MDR成功關鍵:

EndBlock服務提供事件處理(Incident Response,IR),不是單純的自動化偵測設備。在傳統資安防護架構中,事件處理是所有資安防線的最後一道防線。在目前所有可知的資安事件中,事件處理是惡意程式偵測率最高的技術手段。但傳統的事件處理並不被市場歡迎,因為必須要等到事件爆發,損失已經造成才會處理。

EndBlock解決傳統事件處理的缺點,主動收集端點系統活動資訊,比對MITRE ATT&CK®的攻擊方式,達到隨時收集,隨時鑑識的能力。加上網路攻擊的早期階段,因為攻擊者擁有的資訊與權限相對稀少,所以攻擊的手段相對單調,容易辨識。所以EndBlock可以讓任何疑似攻擊的系統活動,在早期階段就被分析並辨識正常與否。越早開始進行處理,就可以越有效的降低損失。

EndBlock結合了多年資安事件處理的豐富資安經驗,研發設計能提供主動事件分析與處理的MDR服務,EndBlock提供給客戶具備專業能力的團隊,在攻擊階段非常早期的階段,就開始主動進行事件處理,讓客戶如同擁有一個專業資安團隊的防護效益,卻無須負擔維持一個專業資安團隊的高昂成本。

*1 : 參考資料:https://www.isecurity.com.tw/news-and-events/20201221-us-gov-attacked-by-russian-hacker/

*2 : 參考資料:https://www.ithome.com.tw/news/141753

近十幾年,企業IT對外面臨各種駭客攻擊,對內則因內部員工欠缺資安危機意識,導致企業內部存在資安漏洞,對於層出不窮的資安風險,企業該如何面對?

首先,資訊安全意識是需要從教育訓練全面著手,讓員工都對資安風險都時刻謹記,再來將是透過功能完整且持續更新的技術設備來加強控管。

市面上針對企業的資訊安全需求,NAC(Network Access Control)的產品多能符合企業所需功能的八成涵蓋率,但畢竟各產業型態不盡相同,各家所需之資訊安全功能亦有差異。故無法達成企業所需要功能的那二成涵蓋率,則是各產業之間針對資訊安全功能需求的差異。

面對各產業資訊安全功能現行市面上NAC產品功能,無非是IP(IPv4與IPv6)派發與阻斷管理、Switch設備管理、終端電腦病毒碼與系統補丁管理、終端使用者AD管理、訪客管理等等。飛泓科技的PIXIS DSI產品符合產業所需要的基礎功能外,更致力於技術面的精進,獲得多張專利認證,更依據客戶實際所需提供特別之功能,如同時支援多套防毒軟體及其更新、阻斷私接AP複製合法MAC、一個IP同時兩個MAC與一個MAC同時兩個IP的管理機制、自動偵測所有設備並顯示各設備使用流量之拓樸圖等均是企業很實際所需要之功能。

PIXIS DSI之所以能更貼近各產業的需求,主要是飛泓科技的團隊對於客戶需求管理除了經驗累積之外,PIXIS DSI有著非常彈性的客製化架構,協助我們的客戶處理並解決客戶作業端面對資訊安全的苦惱,飛泓科技團隊也因為年輕化,所以,對外,面對著快速演進的各樣資安問題,能有如變形蟲一般的緊急應變並提供客戶快速且精準的客製服務,對內,積極培訓內部員工精進專業技術,能更彈性面對各產業需求。

隨著IoT及5G網路快速發展,IPv6的網路世界更快來臨。PIXIS DSI系統所具備完整性、易用性及可擴充性,可協助管理者無痛導入 IPv6 或雙協定網路。

去年開始的 SolarWinds 事件受害範圍的廣度和深度讓大家非常吃驚,最令人不安的是有很多資安大廠也沒能倖免,那我們不免要問我們一直以來採用的防禦思維,策略和工具是不是還有效?我們台灣的企業和政府機關受害範圍不大,但是這個事件的啟示很多,值得我們拿來討論。

這個攻擊是惡意程式和真人駭客的配合:

1. 如果使用了 SolarWinds Orion 軟體,它在做軟體自動更新時新的版本已經被植入惡意程式了。這個惡意程式會先潛伏大約兩個星期,然後跟 C&C 伺服器連線,下載其他程式來執行,建立後門和遠端連線的能力,然後通知 C&C 伺服器讓駭客隨時可以進入。

2. 駭客進來以後先取得 SolarWinds 機器上的管理權限,然後在內網或是雲端進行勘查,橫向移動,盜取更多的帳號,憑證,再橫向移動,一直到取得有價值的標的,成功偷運出去。

這種攻擊方法不僅我們在周邊佈置的防禦體系防止不了,即使在內網佈下了 EPP 和 XDR 的防線也沒有能防止或偵測到惡意程式或駭客的活動,就是說所有傳統的防禦方法都失敗了。後來在 Microsoft 和 FireEye 都被駭之後,他們聯手研究出駭客的戰術,手法,和程序( TTP ),公佈給全世界。在那之後各種資安工具經才慢慢的透過更新或更改設定來辨識這個新的攻擊,為用戶提供保護。

我們如果用不一樣的防禦思維,策略,和工具,有沒有可能一開始就把這一類型的精巧攻擊防止住呢?答案是可以的。Attivo 的主動防禦 (Active Defense) 的體系可以很早期就偵測出駭客的活動而加以制止。以前也有很多人說主動防禦,但都沒有符合美國國防部對主動防禦的定義:必須是對敵方進行攻擊或者是反擊來爭取陣地的控制權才叫主動防禦;放在資安上的體現就是要在駭客進行攻擊的時候就能夠用各種手段迫使駭客現形,阻擋駭客接觸到客戶重要的資料,儘早把駭客隔離起來,或者是趕出去。舉幾個例子:

1. 駭客在對內網或雲端資產進行偵查和探索的時候,就會有跡象被 Attivo 偵測到並發出告警,這個階段還不能確認有駭客的行蹤,但是建議提高警戒。

2. 駭客必需盜取帳戶和憑證來提高權限以進行橫向移動,Attivo 一方面把電腦記憶體中會被盜取的特權帳號及憑證刪除,另一方面會植入各種非常有吸引力的仿真帳號和憑證。一旦駭客盜取這些仿真帳號和憑證並加以使用,Attivo 馬上會偵測到並發出告警,而且會和駭客繼續互動,一直到安全人員決定把駭客趕走為止。

3. 駭客如果去訪問 SQL 資料庫想摸清楚重要資產的位置或是管理帳號的使用情形,Attivo 會馬上發出吿警,而且Attivo還可以返回假的資料給駭客,駭客如果使用這些假資料,Attivo 會進一步偵測到,而且會和駭客繼續互動,一直到資安人員決定收網為止。

4. 駭客如果去訪問 Active Directory(AD) , 想對它進行攻擊,Attivo 會馬上發出吿警,而且 Attivo 還可以返回假的資料,引導駭客到誘餌 AD 去。駭客不會知道真實 AD 的位置,所以可以保障真實 AD 安全;而當駭客對誘餌 AD 發動攻擊時,Attivo 會進一步偵測到,而且會和駭客繼續互動,在此期間客戶可以隨時決定是否要中斷駭客連線將駭客驅散。

這些全新的主動防禦的方式不止新奇,而且非常有效。Gartner 認為這是最有效最準確的內網威脅偵測技術, 有最低的誤判率。MITRE也正在推動主動防禦,提出了 MITRE SHIELD 的框架。如果您有興趣進一步了解,歡迎來我們的講座交流意見,或是到我們的攤位來進行研討。

Attivo Networks 官網:https://attivonetworks.com/

Attivo Networks 台灣獨家代理商:https://www.ortech.com.tw/

現在許多企業的服務都依靠網站營運,維持穩定的網站效能及安全性變得相當重要。事實上,當網站載入時間超過 3 秒鐘,超過 40% 的使用者會直接跳出,由此可見網站效能的重要性;而當網站受到 DDoS 攻擊時,處理的過程平均必須花費約三百萬台幣,是一筆相當可觀的數字,也足見維持網站的安全是網站營運的根基之一。

我們可以在過去幾年明顯看出許多商務模式都在轉型,無論是電子商務、商務交易以及媒體等等,許多產業都逐漸立基於網路,數位化的趨勢勢不可擋。在這個趨勢中,許多企業開始意識到提供安全且快速的使用者體驗才是讓客戶留存的最佳辦法。網站載入速度過慢、網路攻擊以及網站當機都會造成嚴重的顧客流失,有些損失甚至是無法挽回的。因此,各個企業逐漸正視且重視網站的效能及安全性。

mlytics 看到這樣的需求,開發了立基於 AI 人工智慧的融合 CDN 平台,希望能讓企業透過合理的價格、易於管理的方式增強網站的安全性及效能。

企業可以透過 mlytics 的平台訂閱世界知名大廠的 CDN 來提升網站效能,而 mlytics 平台會持續搜集延遲及可用性相關數據, AI 系統能根據這些數據自動調度網站流量,確保網站隨時處於最佳可用性的狀態,提供最好的使用者體驗,不會因為流量暴增或是大幅波動而影響網站營運。

更重要的是,除了提升網站效能外, mlytics 平台同時支持增強網站安全性。舉例來說,L3/L4 常發生 DDoS 攻擊,我們藉由 CDN 走 port 80 及 port 443 的特性,過濾絕大多數的攻擊,當網站面臨針對 port 80 及 port 443 的大量攻擊,mlytics 也能夠過融合 CDN 分散頻寬。

至於針對 L7 的攻擊,mlytics 則提供了各種防護機制,包含阻擋惡意掃描、阻擋網路爬蟲等,這些措施都是強大的防護工具,系統會根據所受到的 L7 攻擊類型自動以相對應的措施抵擋,此外,挑戰頁面則能確認請求是否來自瀏覽器及真實使用者。另外, mlytics 平台支援客製化 Firewall rule 與 API protection,讓企業可自行針對網頁調整防護策略。

mlytics 透過融合 CDN 的技術來處理大量的請求,在確保網站安全性的同時,能增強網站效能,讓這兩個網站營運的重要元素能同時兼顧,不會顧此失彼,全面加強網站運作能力。

隨著部分激進駭客組織將攻擊標的鎖定政府組織,以實現特定政治目的之後,也讓資安事件變成國安事件,驅動各國政府規範更嚴格的資安法規。然而在企業、公部門添購資安設備,打造先進資安防禦機制外,也面臨資安人才招募不易的挑戰。根據,國際資訊系統安全認證協會(International Information Systems Security,ISCC)估計,現今全球資安人力缺口達到 293 萬,且未來人力缺口將會再創新高。

為彌補台灣資安人才不足的問題,行政院資通安全處已著手成立資安學院,希望能結合產業界、學界,並將目標對象鎖定在產業從業人員,為台灣培育各種領域的資安人才。在行政院規劃中,未來更計畫發展成國際級資安研訓機構,提供一流的資安人才訓練課程及證照認證。

安碁資訊資安維運技術副總黃瓊瑩說,我們不僅在資安服務領域有相當優異表現,也有非常豐富的資安人才培育經驗,有信心為台灣企業做出最大貢獻。隨著駭客組織開始將攻擊目標鎖定工控設備、關鍵基礎設施,台灣的資安管理法正式上路,要求關鍵基礎設施擁有者須強化資安防護工作。我們在既有資安教育訓練課程之外,也有為資安人員開設工業控制系統資安防護課程,期盼從根本強化資安專業知識,協助企業培育所需的專業資安人才。

資安培育重要性日增 證照制度有必要

鑑於全球資安事件頻頻爆發,部分國際級企業除設立專屬資安部門之外,也特別設立資安長的職位,以便落實資安管理策略。另外,考量到產業對資安人才不足,許多大學也開始在資訊學程中加入資安課程,如文化大學、交通大學等,讓原本資訊相關學系的學生可具備基礎資安觀外,以便在畢業之後進入企業工作,彌補資安人才招募不易的困境。

至於勞動部勞動力發展署技能檢定中心也依照市場需求,開始辦理網路安全職類的技能檢定工作,讓收受過專業訓練的資安人才或學生,能夠透過得證照方式。此種做法,除可降低學生畢業之後進入職場的門檻外,企業也能依此作為尋找人才的依據。

黃瓊瑩指出,大學開設資安課程相當值得鼓勵,否則多數學生可能都以為資安工作就是去打駭客比賽。雖然大學的資安課程相當不錯,但受限於學生沒有實戰經驗,所以若要滿足企業或業界需求,還得經過一段時間的訓練。行之有年的全國之能競賽,也於去年增列「網路安全」競賽項目,,從競賽過程中發現,選手平時已作許多訓練,無論是工具使用或檢測方式,都與產業實務很貼近,未來投入職場工作的話,絕對有助於舒緩資安人才不足的狀況。

資安講座免費申請 強化資安防護意識

安碁資訊在資訊安全領域深耕多年,不僅建構完整的 SOC 平台與技術,也是國內營運能量最大、客戶數最多、事件涵蓋範圍最廣、事件處理經驗最豐富的 SOC 服務廠商。目前該公司主要業務,包含資訊安全管理、資訊安全監控、資訊安全檢測及情資分享與維運科技安全管理四大服務,更是許多公司指定教育訓練合作單位。

黃瓊瑩表示,若要防杜駭客入侵,在運用合適的資安工具以外,員工的資訊安全意識宣導與教育,更是資訊安全政策是否落實的重要因素。IT 技術人員是公司的資安防線,需要瞭解網路犯罪的技術,才能阻擋新型態攻擊。至於行政人員或管理者,亦需要有足夠的安全意識,才能避免成為單位內的漏洞,變成駭客攻擊對象。所以安碁資訊針對不同人士,均有相關的資訊安全教育訓練,能滿足不同部門工作者的需求。

值得一提,安碁資訊一直致力於資安技術領域之深耕,累積豐富的資安事件處理經驗。為善盡企業社會責任,該公司特別推出資安講堂,推廣服務總時數以 100 小時為上限,期盼將資安技術轉化為資安防護知識推廣至全國,助國內企業、學校各機構強化基本資安防護能力。

凌群智慧型資安整合服務平台 Diamond Guard 是一套有別於傳統資安監控服務 SOC 的新世代資安整合服務平台,是以情資驅動為導向的資安聯防平台,它結合終端、網路可視性工具及自動化流程引擎,進行資安預警情資的自動串查、惡意行為防堵與資安事件 (故) 的通報處理,滿足企業資安情資分享 (ISAC)、資安服務監控 (SOC) 及緊急應變通報 (CERT) 三大作業需求。

1. 整合傳統 SOC (SIEM) 與新一代 SOC 產品功能

有別於傳統 SOC 的作法,整合終端及網路可視性工具,運用人工智慧、機器學習、大數據分析等技術,為企業提供事前預防、事中偵測與事後應處全方位資安專業服務。

2. 建立資安狀況感知 (儀表板) 與資安威脅警示燈號

以反映實況的資安指標,協助企業資安長及資訊主管確實掌握企業本身的資安狀況與體質。

3. 以智能化 ISO 管理工具,協助客戶建置資安 PDCA 標準作業流程

透過自動化的流程引擎,建立各項資安工作的標準 SOP,使知識得以不斷精淬、累積跟傳承。

4. 滿足客戶 ISAC、SOC、CERT 三大作業機制運作需求

結合自動化流程引擎,將 ISAC 事前預防、SOC 事中偵測及 CERT 事件應處作業串聯起來,驅使每一個環節能被澈底執行及完成,並發揮管制的功能。

5. 協助大型客戶建構情資驅動之跨組織應變聯防體系

以階層式系統運作架構,整合情資分享、傳遞及自動串查功能,協助企業建構跨組織通報應變聯防體系,發揮單點遭駭全面防處的效果!

6. 橫跨 IT/OT 領域,為客戶量身打造最適化的安全機制

整合業界頂尖資安監測工具、SIEM 平台及自主研發自動化流程引擎,橫跨 IT/OT 領域,為客戶量身打造全方位且最適化的資安監控與通報應變處理作業機制。

近年來行動資安事件頻傳,很多都是因為員工或者廠商利用攜入的行動裝置竊取資料,不管是透過手機拍照、或者 USB 存入,都可輕易的將公司內部機密資料帶走,造成企業極大的損失。面對這樣棘手的問題,企業需要一個行動資安管理平台─ MDM(Mobile Device Management),針對行動裝置做有效的控管,並在確保企業行動資訊安全的情況下,提高員工的行動生產力。

SkyMDM - 擎願科技 (XCome) 企業行動管理平台,主要包含:

(一)基本應用:

1. 裝置基本功能控制 (MDM)

2. 行動及無線網路管理

3. 資訊安全控管

4. 位置服務與追蹤

5. APP 應用程式管理 (MAM)

(二)進階應用:

1.監控及告警中心:

(1)儀錶板 (Dashboard)

(2)報表管理與日誌

(3)事件告警

2. FOTA 管理(需搭配客製化手機): 管理行動裝置韌體更

3.雙模應用:

(1)在裝置端將 APP 區分為公務區及私人區

(2)兩區資料不能互通,確保公務區的資料不外洩

(3)兩區的應用程式及其執行權限皆受控管

(4)可依據使用之網路環境不同,限制公務區或者私人區的 APP 之使用

4.電子圍籬 (GeoFencing): 可依據行動裝置所在位置,執行相對應的管控政策

擎願科技 (XCome) 於 2016年 完成了第一套企業行動化管理客製化解決方案 (Customized SkyMDM),並成功導入半導體大廠,透過在地化專業的服務,讓我們能更加的了解客戶的需求,並依據各個產業的不同,提供更符合客戶需求的客製化方案。更於 2018 年 10 月推出企業行動管理標準化平台- SkyMDM,包含 Cloud(雲端解決方案)與 On Premise(企業端伺服器)版本的 MDM 解決方案,使企業能夠更快速的透過單一平台全面管理行動裝置,在不影響企業資訊安全的情況下,透過行動化管理提高工作產出與效率。在不斷累積的研發能量與產業深耕下,擎願科技提供了國際大廠無法比擬的專案彈性與高性價比的解決方案,成功的導入台灣、中國、日本與法國等知名企業,並滿足各種產業包含半導體、高科技、餐飲、飯店與運輸業等的需求,成為台灣在地自主研發 MDM 的先驅者。

防範勝於治療

勒索軟體大致上可以分為三個感染階段:進入、傳播、和加密。勒索軟體發展至今,加密方法與複雜度不斷的演進,當企業資料一旦遭受勒索軟體加密,破解金鑰成為一種不切實際的手段,剩下能解救遭受加密資料的方法只剩下透過備份回復或是支付高額贖金。解決問題的根本之道,唯有在感染初期,也就是「進入」與「傳播」階段就將勒索軟體抓出並清除,才能有效避免遭受勒索導致損失;駭客在散播勒索軟體之前,首先需要進入企業內網,駭客通常會掃描每一個 IP 進行攻擊,直到找到有安全漏洞的設備,藉此突破內網後,取得該終端設備的控制權,將其當作跳板機,再逐步取得更高權限帳號,入侵企業 AD,盡可能攻入 Domain controller (DC、網域控制器),取得用戶列表和派發權限,如此一來才能開始移植勒索軟體並橫向擴散,感染整個內網的設備。因此若想將勒索軟體阻擋在內網之外,可以透過以下幾種方式讓駭客無機可趁:

1. 關閉遠端桌面功能

遠端桌面協定( RDP )是微軟開發的私有協定,允許使用者透過網路使用其他設備連接電腦,以執行遠端管理。駭客可以利用相同管道,透過使用洩漏的 RDP 憑證或者暴力破解,從而進入該電腦。當駭客進入電腦後就可以進行任何操作,包括更改密碼、安裝惡意程式、埋下後門程式等。大多數公司對密碼沒有完善的政策,使得密碼強度不夠,駭客容易進入內部網路中進行破壞,也因此 RDP 成為駭客進行攻擊的主要管道之一,關閉 RDP 雖然會帶來一定程度的不便,但是可以非常有效的減少駭客入侵的機會。

2. 完善的資產管理功能

軟體和 Windows OS 的安全漏洞也是駭客入侵內網、取得設備控制權的主要途徑,2017 年赫赫有名、肆虐全球的勒索軟體—WannaCry,在150個國家造成超過40億美元損失,其滲透管道就是一個微軟早在2個月前發布更新的 OS 漏洞,因此確保企業內的所有設備都有在第一時間確實更新 OS 版本,沒有使用盜版軟體且所有軟體都有更新到最新版本,才能全面的阻止駭客透過相關漏洞進入內網。

3. 帳號權限最小化

為避免駭客安裝惡意軟體對內網造成危害,應將本機帳號的權限最小化與納管AD帳號,避免給予帳號不必要的權限。

4. 防毒軟體的使用與病毒碼的更新

勒索軟體雖然很難透過防毒軟體進行偵測,但是像後門程式等惡意程式卻可以使用防毒軟體攔截與清除,因此防毒軟體應維持在最新版本而其所提供的病毒碼也應確保為最新的內容,才能完全防範駭客透過惡意程式獲得進入內網的管道。

5. 建立良好的資安意識

駭客經常透過偽冒的網站與網路釣魚電子郵件誘使員工下載惡意程式攻擊內網,員工的行為是最難控制的一項因素,不良的使用習慣與安全意識容易造成內網遭到侵害。因此建立完善的資安教育制度,培養員工良好的資安意識也是需要重視的一環。

UPAS 如何防範勒索軟體

UPAS NOC 針對勒索環節部署防禦機制,透過多樣的功能來防止內網遭受勒索軟體的侵害,建立全面的內網聯合防禦網,避免企業因為資料被綁架而蒙受巨額的損失。UPAS 以零信任架構將安全性漏洞所產生的影響降至最低,並可在駭客展開目標式滲透時,於以下多個環節即時發現異常:

1. 98% 業界最高的設備納管率

資產盤點與管理為一切資訊安全的源頭,只有將全部連網設備都納入管理才能達到最安全的內網環境。UPAS 可以做到業界最高的98% 設備納管率,管理內網上的所有設備,並以此為基石加上獨特的設備白名單與合規檢查方式查找弱點設備,達到持續性的防禦與管理,讓勒索軟體無機可趁。

2. 設備合規檢查

設備數量與狀態的不清楚,導致無法有效率地確認設備是否更新到了最新的版本,UPAS 透過 98% 的設備納管率解決了這項問題。

(1)UPAS 介接 WSUS 伺服器,查找是否有更新內容並強制設備更新。

(2)產出資產清單與設備狀態圖表,詳盡的顯示內網設備所使用的系統與版本。

(3)掌握防毒軟體與資產管理軟體安裝與更新,確保病毒碼維持在最新的版本。

3. 資產盤點

全面的資產盤點讓 UPAS 可以做到詳細的設備合規檢查,禁止不符合規定的設備連上內網,並且可以產出完整的軟硬體總表,協助企業了解內網中所有設備的資訊,查找弱點設備。

4. 開關機報表

UPAS 可以產出電腦設備的開關機資訊報表,讓管理者可以透過報表內容了解設備的大致狀況。

(1)設備久未重新開機就有可能導致 OS Patch 未更新進而造成設備漏洞。

(2)員工下班了設備卻沒有關機,則有可能成為駭客的攻擊對象。

(3)設備久未開機使用,防毒軟體、病毒碼就沒有辦法維持在最新的版本。

(4)設備的異常開關機告警則可以找出異常活動,如安裝惡意程式等。

UPAS 除了設備開關機報表,還有提供其餘 55 種報表與 198 項分析項目,協助管理者更加了解內網設備狀態。

5. 補丁管理

透過於終端設備部署 Agent,UPAS 可以進一步的掌握各項設備的軟體使用情形與 USB 設備的控管。透過對軟體與 USB 裝置的管控,減少駭客與勒索軟體可以入侵的管道,以此達到對內網的全面防護。

(1)檢查應裝軟體是否正確安裝。

(2)檢查版權軟體的安裝數量,確保安裝數量不會超過授權數量。

(3)可禁止特定軟體安裝,強迫已安裝設備解除安裝,以維護設備與網路安全。

(4)使用 USB 白名單,管控所有 USB 設備如儲存裝置、光碟機、網路卡、行動硬碟等,只允許白名單內的裝置可以進行存取。

6. 數據流量監控

受到駭客控制的設備通常都會有異常的流量,UPAS能對網路使用狀況進行監測,控管終端設備網路使用行為。提供網路流量資訊,產生相關流量報告。並且提供網路攻擊分析,透過歷史紀錄分析可疑的網路攻擊。

7. AD 管理

本機帳號的控管是一項對防禦勒索軟體很重要的事情,最小權限的帳號管理可以避免駭客透過本機帳號的權限進行破壞;UPAS 的 AD管理可以限制使用者只能以 AD 帳號進行登入使用,無法使用本機帳號登入,防止駭客安裝惡意軟體對內網造成危害。同時提供AD登入/登出時間紀錄,以管理內網中閒置設備或者使用 RDP 連線的設備,降低被駭客攻擊的機會。

8. 組態行為檢查

當駭客已經取得權限且要派送勒索軟體至各設備時,UPAS 可以及時告警組態的異常行為,如新增非法軟體、GPO 政策的更動、開啟最高權限之資料夾分享等,讓企業可以及時阻止軟體的安裝與運作,降低損失的金額。

勒索軟體已經由過去的大量發送的自動化方式改為「人為操作勒索軟體 Human Operated Ransomware」的攻擊方式,也就是駭客在遠端操作鍵盤的 APT 先進持續攻擊。駭客會探詢客戶的環境的弱點入侵。與自動傳播勒索軟體不同,它們是手動鍵盤攻擊,攻擊者會使用被竊取的特權帳號憑證執行偵察、變更防火牆等網路的設定、關閉防毒軟體等資安防護措施。每一次的攻擊方式或許都會不同,所以傳統的端點偵測與響應 (EDR) 與端點保護平台 (EPP) 都不一定能有效防範。

資安專家建議防止勒索軟體的方法與客戶面臨的困難

https://cyberx.tech/does-encryption-prevent-ransomware/

1. 網路分段 Network segmentation :

• 要將客戶現有網路作實體隔離的困難度非常高並且會將降低生產力。

2. 導入多因子認證 Multi Factor Authentication (MFA)

• 費用昂貴,要與現有網路環境與應用程式整合,往往無法支援陳舊系統。

3. 修補與更新 Patching & updates

• 大部分客戶的 IT 環境都會隨時更新作業系統與上 Patch,很難對 24 小時不停機的 生產工作機台更新作業系統與上 Patch,成為駭客與勒索軟體入口。

• 每個工廠都在害怕!工廠生產設備很貴,折舊很長,可以用五到十年甚至更久。那時候的電腦作業系統還是十年前的版本,沒有更新,感染病毒後,病毒會將資料庫加密鎖住 (以便勒索業主),抓不到資料,生產線就自動停了。(資料來源 天下雜誌 https://www.cw.com.tw/article/5092718)

Preempt 防止駭客入侵與勒索軟體

有別其他產品如 EDR 端點防護或 PAM 特權帳號管理產品,Preempt 不需要在客戶的個人電腦上安裝 Agent、不需要改變網路架構與用戶習慣,資料不需要上傳到雲端,只需要在客戶的 DC 安裝 Agent 並提供 Preempt 使用的特權帳號,以虛擬機 Virtual Appliance 佈署,可以在 3~4 個小時內完成 PoC 安裝設定,迅速以下列方式保護客戶 IT 環境。

立即清查客戶環境內的弱點 (作業系統與密碼設定) 與風險指數 Risk Score

1) 例如是否幽靈特權帳號?

2) 是否有作業系統沒有更新版本?

3) 作業系統老舊的機台電腦是否與 MIS、OA、網域主機網路連通?

4) 是否有未納入管理的電腦或終端 (Unmanaged End Point)?這些電腦 可能是從 VPN、WiFi 無線網路的連線電腦或生產線自動化機台。

潛在威脅與明確的攻擊行為

1) 例如是否有駭客在掃描暴力破解網域管理員密碼?

2) 例如是否有大量登入電腦的行為 (勒索軟體大量加密) ?

將網路分段、阻斷不合理的連線

1) 例如將生產線與 IT 的 MIS、OA、網域控制器主機網路邏輯分段。

2) 例如依照業務性質 (生產、財務、研發、OA 等) 與網路性質 (VPN、WiFi、內網、VDI 等) 邏輯分段。

透過 MFA (多因子身分確認)、降權、阻斷、隔離 (要搭配 NAC) 等有效反應來防止駭客 (人為勒索軟體) 的入侵、蛙跳與攻擊

1) 針對透過 VPN、WIFI 設備登入到內部 個人電腦或伺服器的連線要求 MFA 多因子身分確認。

2) 例如有無法更新作業系統版本與 Patch 的非人為操作電腦(如生產設備機台)使用 RDP 遠端桌面連線時要求 MFA 多因子身分確認或立即阻斷。

3) 例如當有程式帳號 (如備份、稽核、資安軟體) 將使用 RDP 遠端連線時立即阻斷。

4) 例如對登入到重要的伺服器時 (如 Mail Server、網域控制器主機等) 的特權帳號要求 MFA 多因子身分確認。

肯定有哪些電腦與 IP 遭到入侵並正在發散惡意攻擊中。不僅止於發送告警,我們同時亦結合網管掃描功能,因此可以輕易鎖定這些電腦與IP的所在位置,結合交換機或是防火牆進行聯防阻擋,避免災情擴大。這就是善用流量數據分析技術可以幫助資安防禦的最佳案例,重點是其成本低廉。

N-Partner 除了擁有上述先進的流量分析能力,更把這樣的分析智慧運用在收集到的日誌資料上。在此介紹 DNS 日誌的應用案例:網際網路發展至今,DDoS 攻擊依舊猖獗,也因此安全公司陸續發表眾多清洗方案反制。然而攻擊已至,反應時間不足導致防護成效有限。針對網站服務的 DDoS 攻擊,我們研究後發現在攻擊前夕其域名的 DNS 查詢行為會出現甚於過往紀錄的異常增長,因此仿造智慧化流量分析的法則針對 DNS 查詢次數進行歷史行為建模與即時比對,我們能夠做到為用戶提供 DDoS 攻擊預警,讓防禦作為更有緩衝時間地被事前佈署。

N-Partner 公司的日誌處理技術與市面上 SIEM 產品最大的差異在於強調與網路流量 (Flow) 以及網路管理 (SNMP) 等異質資訊之間的關聯整合,更有助於管理人員窺知網路活動的全貌。Flow 記錄兩個 IP 之間的傳輸用量統計,資料內容帶有 Source IP、Source Port、Destination IP、Destination Port、Protocol、Packet、Byte 等。而 Syslog 日誌主要是說明發生了甚麼事件,資料內容包括事件名稱與說明、Source IP、Source Port、Destination IP、Destination Port、Protocol、事件發生次數 (Hit Count) 等。要將 Flow 與 Syslog 關聯在一起可以使用 5 Tuples 比對方式執行:單位時間裡 (通常是 1 分鐘內) Source IP、Source Port、Destination IP、Destination Port、Protocol 這 5 個參數相同者可以視為同一連線行為。接著,整合登入認證機制的日誌則能夠將 IP 的使用者名字比對出來。最後,透過 SNMP 的詢問就可以知道每個 IP 連接在哪個 Switch 的哪個 Interface 底下,使用者可以在一個操作畫面裡知道甚麼人在甚麼時間做了甚麼事,使用了多少頻寬以及具體的位置在哪。N-Partner 公司的數據分析技術將主動呈現異質資料間的關聯結果,省去人工比對查找所耗的時間。

近年以來 AI (Artificial Intelligence) 人工智慧技術其相關的運用已經實際滲透到各個的領域裡。N-Robot 是 N-Partner 公司最新發表的智慧維運助手工具,其最大的特點就是維持背景運作模式,將收集到的大量數據進行學習與運算,即時比對當下數值與歷史用量的差異抓出異常暴量等。過程中不需要人力的介入設定固定閥值,N-Robot 就像是一位智慧的維運幫手,適時提醒管理人員應該注意的障礙根源以及CPU與網路頻寬使用率微量成長的趨勢走向。另一方面,N-Robot 運作時也會完整記錄 N-Reporter/N-Cloud 產品使用者的操作歷程與偏好,當使用者經常關心的報表出現了值得注意的變化時將主動提醒。

最後闡述 N-Cloud 產品數據處理效能方面的優點。仿效 Google 分散運算設計,採用可彈性擴容的模組協同運作,各自負責處理不同的運算,搭配自行開發的 NoSQL 優化技術,提升效能以因應巨量資料搜尋與統計排序需求,擁有百萬 EPS 的處理效能,提供國家與電信等級的巨量數據處理能力。N-Cloud 升級不需重新啟動系統,確保用戶取得新功能的同時也能持續使用不中斷。且能隨時彈性擴容,每個模組互為備援,亦符合 FIPS-140-2 要求,對儲存資料的完整性與保密性具有保障。

IGEL OS是Linux based的唯讀作業系統架構,在VDI (虛擬桌面架構) 的使用環境下,使用IGEL 端點作業系統搭配其完整的UMS管理套件,管理者可從遠端管理超過上萬台的終端設備,達到快速部署,並從遠端提供終端設備即時故障排除與安全性更新。此外,既有的硬體設備無須更換,可以輕易地將任何 x86 64 bit的終端硬體轉換為安全的IGEL作業系統,節省企業採購成本,並延長原硬體使用年限。在防疫期間,IGEL OS 搭配IGEL UDP (UD pocket) 為企業員工於居家辦公、遠距辦公提供最安全的終端產品選擇。

IGEL軟體功能、特色:

1. 安全的端點作業系統 (IGEL OS) 和遠端管理套件 (UMS):Linux based唯讀的終端設備管理作業系統,使用者無法自行修改設定,可阻斷外來攻擊免於遭到篡改。